28 января 2022 года

В каталоге Google Play были выявлены очередные угрозы. Среди них — всевозможные вредоносные программы-подделки семейства Android.FakeApp, применяемые в различных мошеннических схемах, трояны семейства Android.Joker, подписывающие пользователей на платные мобильные услуги, и другие вредоносные приложения.

ГЛАВНЫЕ ТЕНДЕНЦИИ ДЕКАБРЯ

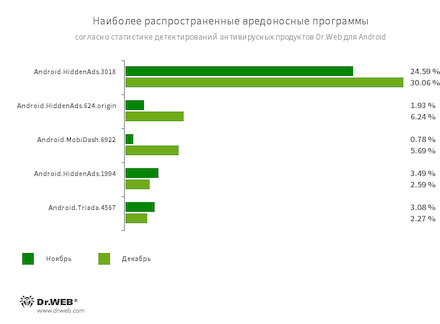

- Рекламные трояны по-прежнему занимают лидирующие позиции среди угроз, выявляемых на Android-устройствах

- Появление новых троянов в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Android.HiddenAds.1994

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана. Android.HiddenAds.3018 является новой версией трояна Android.HiddenAds.1994.

- Android.MobiDash.6922

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Triada.4567

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

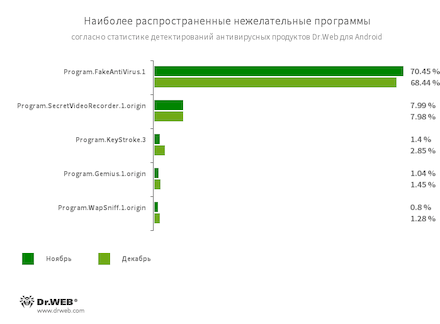

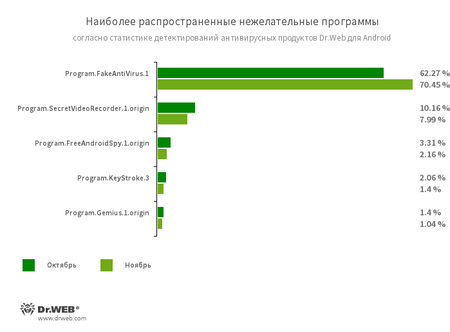

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

28 января 2022 года

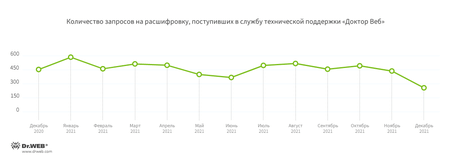

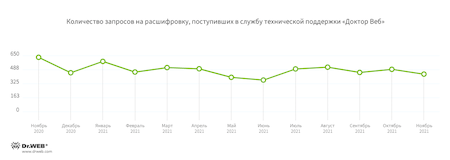

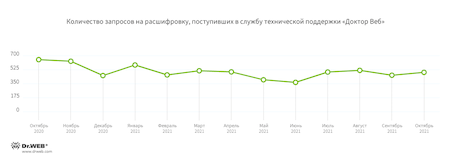

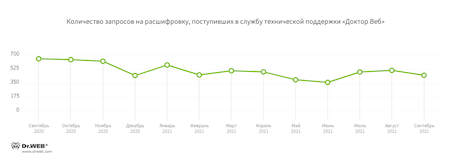

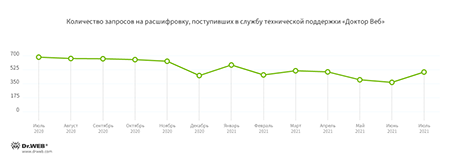

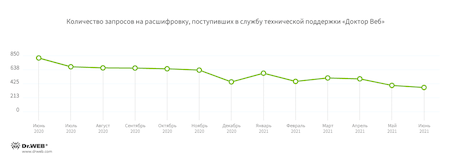

Число обращений пользователей за расшифровкой файлов уменьшилось на 41,3% по сравнению с прошлым месяцем. Самым распространенным энкодером декабря стал Trojan.Encoder.26996, на долю которого приходится почти треть всех инцидентов.

Главные тенденции декабря

- Существенное увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

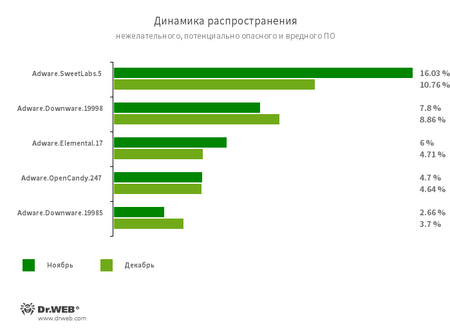

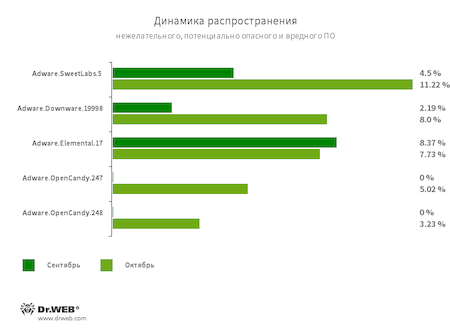

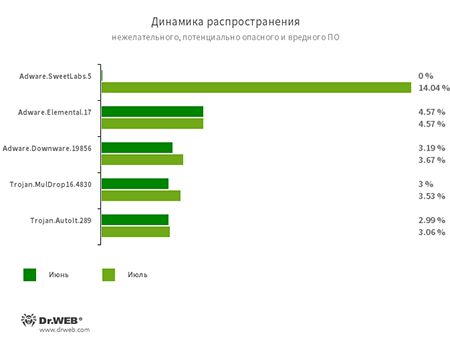

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Adware.Downware.19985

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

Статистика вредоносных программ в почтовом трафике

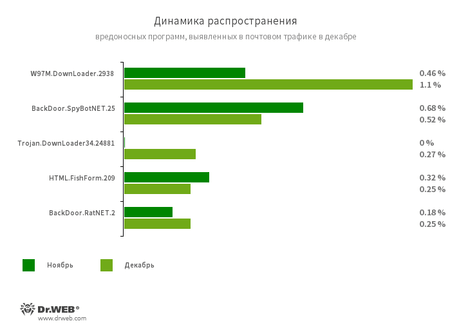

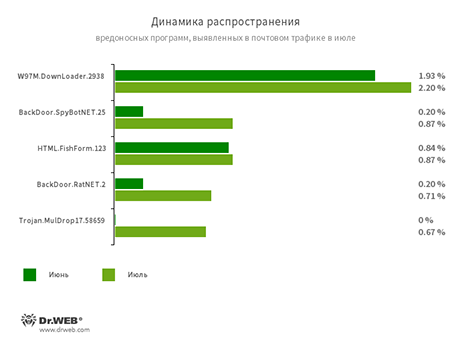

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- Trojan.DownLoader34.24881

- Загрузчик вредоносного ПО.

- HTML.FishForm.209

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленникам.

- BackDoor.RatNET.2

- Бэкдор, который считывает хранящиеся в браузере пароли.

Шифровальщики

По сравнению с ноябрем, в декабре число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 41,3%.

- Trojan.Encoder.26996 — 29,3%

- Trojan.Encoder.567 — 16.16%

- Trojan.Encoder.3953 — 11.62%

- Trojan.Encoder.11539 — 1.52%

- Trojan.Encoder.28501 — 1.52%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

21 января 2022 года

В 2021 году получение незаконного заработка оставалось одним из приоритетов для киберпреступников. Так, среди наиболее распространенных Android-угроз вновь оказались трояны, демонстрирующие рекламу, всевозможные загрузчики и установщики ПО, а также трояны, способные скачивать и запускать произвольный код. Банковские трояны также представляли серьезную угрозу, при этом их активность существенно возросла. Кроме того, пользователи часто сталкивались с различными рекламными приложениями. Наряду с распространением существующих, появлялись новые семейства и модификации вредоносных программ, приносящих киберпреступникам прибыль.

В течение года специалисты компании «Доктор Веб» зафиксировали множество угроз в Google Play. Среди них - опасные трояны, подписывавшие жертв на платные услуги, программы-подделки, применяемые в различных мошеннических схемах, трояны-стилеры, похищавшие конфиденциальную информацию, а также рекламные приложения.

При этом злоумышленники искали новые пути заражения и осваивали для собственной экспансии новые площадки. Так, в каталоге AppGallery были найдены первые вредоносные приложения, а одна из версий программы APKPure оказалась заражена трояном-загрузчиком. Кроме того, вирусописатели продолжили применять специализированные инструменты, позволяющие более эффективно заражать Android-устройства. Среди них — всевозможные упаковщики, обфускаторы и утилиты для запуска программ без их установки.

Как и в прошлом году, киберпреступники не обошли вниманием проблему пандемии COVID-19. Так, они распространяли всевозможных троянов под видом полезных программ.

ТЕНДЕНЦИИ ПРОШЕДШЕГО ГОДА

- Рост числа атак рекламных троянов

- Усиление активности Android-банкеров

- Вредоносные приложения, загружающие и устанавливающие другое ПО, — в числе лидеров по распространенности среди обнаруженных на Android-устройствах угроз

- Появление новых угроз в каталоге Google Play

- Появление первых вредоносных приложений в каталоге AppGallery

- Активность сетевых мошенников и программ-подделок

- Распространение троянов-шпионов и программ для наблюдения за пользователями

- Злоумышленники продолжили эксплуатировать тему пандемии COVID-19 при совершении атак

Наиболее интересные события 2021 года

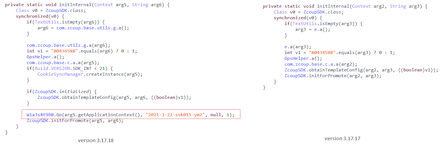

В конце марта вирусные аналитики компании «Доктор Веб» обнаружили вредоносную функциональность в клиентском ПО альтернативного каталога Android-программ APKPure. Затронутой оказалась версия 3.17.18 этого приложения. Злоумышленники встроили в него многокомпонентного трояна Android.Triada.4912, который загружал различные веб-сайты, а также скачивал другие вредоносные модули и разнообразные приложения.

Для наглядности ниже представлены фрагменты кода троянской версии программы (слева) и ее «чистого» варианта (справа). Выделенная на изображении строка отвечает за инициализацию Android.Triada.4912.

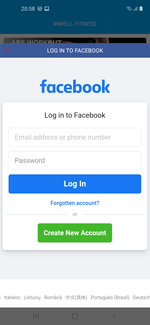

В июле «Доктор Веб» сообщил о появлении в каталоге Google Play троянских приложений семейства Android.PWS.Facebook, ворующих логины, пароли и другую конфиденциальную информацию, необходимую для взлома учетных записей Facebook. Программы являлись полностью работоспособными, что должно было ослабить бдительность потенциальных жертв. Для доступа ко всем функциям приложений и отключения рекламы внутри них пользователям предлагалось войти в аккаунт социальной сети. Здесь и таилась главная опасность. Трояны загружали в WebView настоящую форму авторизации сайта Facebook, после чего внедряли в тот же WebView специальный JavaScript, который крал данные. После этого вводимые логины и пароли вместе с куки сессии передавалась злоумышленникам.

В течение года было выявлено множество других вредоносных приложений такого типа. Пример того, как эти трояны пытаются похитить информацию пользователей:

21 января 2022 года

Среди почтовых угроз самыми популярными оказались стилеры, различные модификации бэкдоров, написанные на VB.NET. Кроме того, злоумышленники активно распространяли PDF-файлы с вредоносной нагрузкой, трояны-загрузчики, а также веб-страницы, представляющие собой форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Часть распространяемых в почте угроз пришлась на программы, эксплуатирующие различные уязвимости документов Microsoft Office.

В 2021 году вирусная лаборатория «Доктор Веб» опубликовала несколько расследований. Одним из них стало исследование Spyder — модульного бэкдора для целевых атак. Наши специалисты зафиксировали, что хакерская группировка Winnti использовала этот образец для атак на предприятия в Центральной Азии.

Также в прошедшем году аналитики «Доктор Веб» расследовали целевые атаки на российские НИИ. В ходе расследования специалистам нашей компании удалось раскрыть несанкционированное присутствие APT-группы, деятельность которой оставалась незамеченной почти 3 года.

Однако вирусописатели традиционно не ограничивали себя платформой Windows. Атакам регулярно подвергались владельцы устройств на базе ОС Android. Злоумышленники активно распространяли трояны в каталоге Google Play, при этом мы обнаружили первые трояны и в AppGallery. Самыми популярными угрозами для мобильных устройств оказались различные шпионские и банковские трояны, а также загрузчики вредоносного ПО и трояны, способные выполнять произвольный код.

Главные тенденции года

- Активное распространение ВПО для Android, в том числе в официальных каталогах

- Рост числа инцидентов с троянами-вымогателями

- Рост числа мошеннических сайтов

- Распространение сетевого мошенничества

Наиболее интересные события 2021 года

В марте специалисты «Доктор Веб» выпустили масштабное исследование модульного бэкдора, предназначенного для целевых атак. В нашу вирусную лабораторию обратились телекоммуникационная компания из Центральной Азии. Оказалось, что сеть была скомпрометирована хакерской группировкой Winnti. Рассмотренный образец бэкдора для целевых атак BackDoor.Spyder.1 оказался примечателен тем, что его код не выполняет прямых вредоносных функций. Среди основных задач трояна — скрытое функционирование в зараженной системе и установление связи с управляющим сервером с последующим ожиданием команд операторов.

Спустя месяц специалисты «Доктор Веб» опубликовали ещё одно исследование. За помощью обратился российский научно-исследовательский институт — сотрудники заметили некоторые технические проблемы, которые свидетельствовали о наличии вредоносного ПО на сервере локальной сети. Вирусные аналитики выяснили, что НИИ подвергся целевой атаке с использованием нескольких бэкдоров, включая BackDoor.Skeye и BackDoor.DNSep. Примечательно, что впервые сеть была скомпрометирована ещё в 2017 году и с тех пор несколько раз подвергалась атакам, судя по имеющимся данным — сразу несколькими хакерскими группировками.

Летом компания «Доктор Веб» рассказывала о появлении критических уязвимостей диспетчера очереди печати ОС Windows. Уязвимость затрагивала все популярные версии операционной системы. С помощью эксплойтов злоумышленники использовали в своих целях компьютеры жертв. Например, загружали вредоносные трояны-шифровальщики, требующие выкуп за расшифровку поврежденных файлов. Уязвимости CVE-2021-34527 и CVE-2021-1675 получили название PrintNightmare. Для каждой из них вскоре появились официальные патчи от разработчика операционной системы.

Начало осени запомнилось массовым введением QR-кодов, подтверждающих факт вакцинации, в связи с чем активизировались мошенники. Например, злоумышленники часто подделывали сайт портала Госуслуг. Фишинговые сайты предназначались для кражи учетных данных, впоследствии используемых для несанкционированных действий от лица жертв. Количество выявленных фишинговых сайтов резко увеличилось почти на 30%. В дни наибольшей активности мошенников база веб-антивируса Dr.Web SpIDer Gate пополнялась сотнями фейковых сайтов.

Эксплуатация коронавирусной повестки продолжилась и в декабре. Злоумышленники предлагали скачать генератор QR-кодов о вакцинации. На деле же пользователь, который загружал

9 декабря 2021 года

Число обращений пользователей за расшифровкой файлов уменьшилось на 11.4% по сравнению с октябрем. Самым распространенным энкодером месяца стал Trojan.Encoder.26996, на долю которого пришлось 32.93% всех инцидентов.

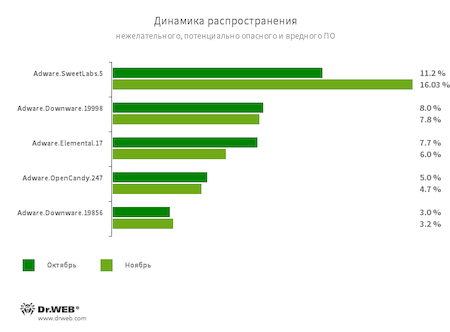

Главные тенденции ноября

- Существенное уменьшение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Снижение количества обращений за расшифровкой файлов

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Adware.Downware.19856

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.OpenCandy.247

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

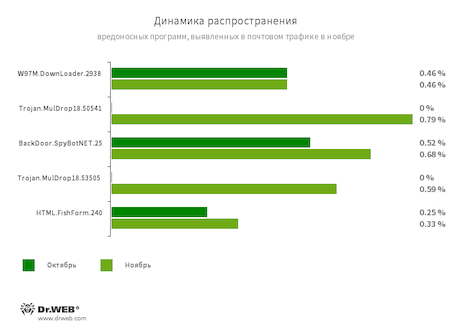

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих в работе уязвимости документов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.MulDrop18.50541

- Trojan.MulDrop18.53505

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на VB.NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы, делать снимки экрана.

- HTML.FishForm.240

- Веб-страница, распространяющаяся в фишинговых рассылках. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах.

Шифровальщики

По сравнению с октябрем, в ноябре число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 7.66%.

- Trojan.Encoder.26996 — 32.93%

- Trojan.Encoder.567 — 10.77%

- Trojan.Encoder.3953 — 4.31%

- Trojan.Encoder.11539 — 3.38%

- Trojan.Encoder.30356 — 2.77%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

9 декабря 2021 года

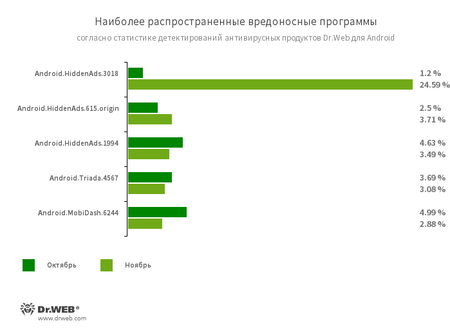

Согласно статистике детектирований антивирусных продуктов Dr.Web для Android, в ноябре владельцы Android-устройств чаще всего сталкивались с рекламными троянами. Среди наиболее распространенных угроз остаются и различные вредоносные программы, способные загружать другие приложения и выполнять произвольный код.

В начале месяца компания «Доктор Веб» опубликовала исследование, направленное на оценку безопасности детских смарт-часов. Оно показало, что в подобных устройствах могут встречаться различные уязвимости, в том числе предустановленные троянские приложения.

В течение ноября наши специалисты обнаружили новые вредоносные программы в каталоге Google Play. Среди них - трояны семейств Android.PWS.Facebook и Android.Joker. Первые похищают данные, необходимые для взлома учетных записей Facebook. Вторые подписывают жертв на платные мобильные услуги. Очередная угроза была выявлена и в каталоге AppGallery. Злоумышленники распространяли в нем игры со встроенным трояном Android.Cynos.7.origin, который передавал на удаленный сервер информацию о мобильных номерах пользователей, а также их устройствах.

ГЛАВНЫЕ ТЕНДЕНЦИИ НОЯБРЯ

- Рекламные трояны остаются в числе наиболее распространенных угроз для пользователей Android-устройств

- Обнаружение новых троянов в каталоге Google Play

- Обнаружение очередной угрозы в каталоге AppGallery

Угроза месяца

В конце ноября компания «Доктор Веб» сообщила об обнаружении в каталоге AppGallery десятков различных игр, в которые был встроен троян Android.Cynos.7.origin. Он собирал и передавал злоумышленникам информацию о мобильных номерах пользователей и их устройствах. Кроме того, вредоносная программа демонстрировала рекламу. Подробнее об этой угрозе рассказано в нашем новостном материале.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.3018

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана. Android.HiddenAds.3018 является новой версией трояна Android.HiddenAds.1994.

- Android.Triada.4567

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.MobiDash.6244

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

29 ноября 2021 года

Число обращений пользователей за расшифровкой файлов увеличилось на 7.9% по сравнению с сентябрем. Самым распространенным энкодером месяца стал Trojan.Encoder.26996 на долю которого пришлось 44.02% всех инцидентов.

Главные тенденции октября

- Существенное увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

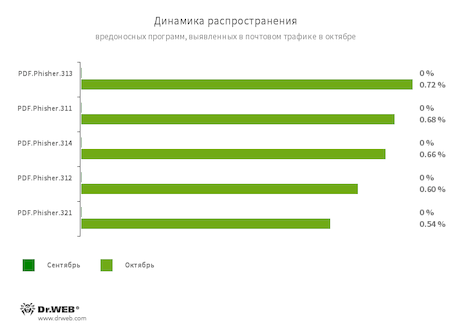

- Распространение PDF-документов в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19998

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.OpenCandy.247

- Adware.OpenCandy.248

- Семейство приложений, предназначенных для установки на компьютер различного дополнительного рекламного ПО.

Статистика вредоносных программ в почтовом трафике

- PDF.Phisher.313

- PDF.Phisher.311

- PDF.Phisher.314

- PDF.Phisher.312

- PDF.Phisher.321

- PDF-документ, используемый в фишинговой рассылке.

Шифровальщики

По сравнению с сентябрем, в октябре число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 7.9%.

- Trojan.Encoder.26996 — 44.02%

- Trojan.Encoder.567 — 8,18%

- Trojan.Encoder.30356 — 0.94%

- Trojan.Encoder.11539 — 0.63%

- Trojan.Encoder.28501 — 0.63%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

29 ноября 2021 года

В прошлом месяце наши специалисты обнаружили в каталоге Google Play троянов, подписывающих жертв на платные услуги и крадущих логины и пароли от учетных записей социальной сети Facebook, а также вредоносные программы, превращающие Android-устройства пользователей в прокси-серверы.

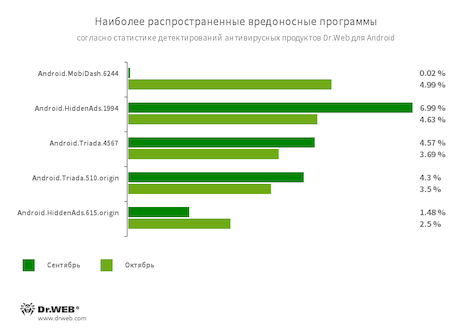

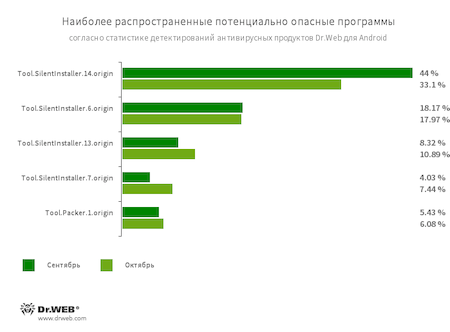

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Активность рекламных троянов и вредоносных приложений, загружающих другое ПО

- Появление новых вредоносных программ в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.MobiDash.6244

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Трояны этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.Triada.4567

- Android.Triada.510.origin

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

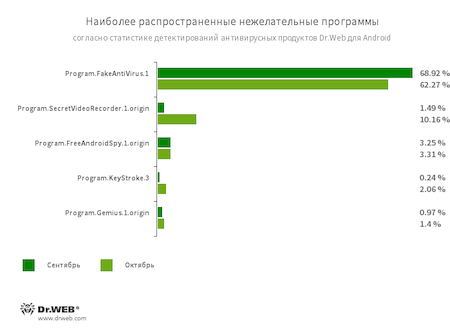

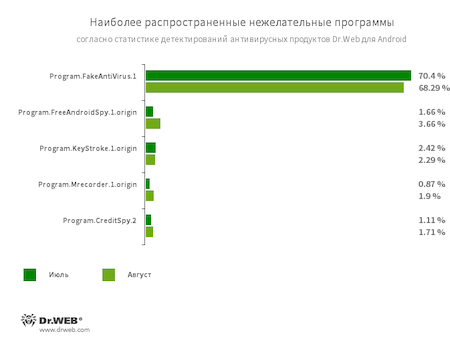

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

- Program.FreeAndroidSpy.1.origin

- Program.Gemius.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.KeyStroke.3

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

15 октября 2021 года

В течение предыдущего месяца вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play десятки новых программ-подделок семейства Android.FakeApp, используемых злоумышленниками в различных мошеннических схемах.

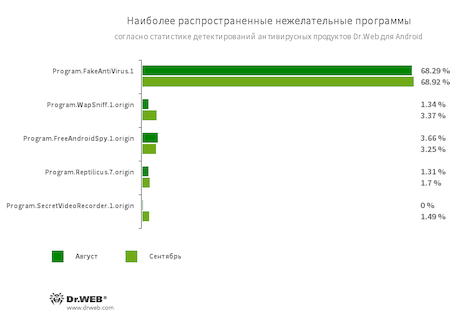

ГЛАВНЫЕ ТЕНДЕНЦИИ СЕНТЯБРЯ

- Высокая активность приложений-подделок, распространяемых через каталог Google Play

- Трояны, загружающие приложения и выполняющие произвольный код, а также рекламные вредоносные приложения остаются одной из наиболее актуальных угроз

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Трояны этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.Triada.4567

- Android.Triada.510.origin

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.RemoteCode.284.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации трояны этого семейства также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.DownLoader.1007.origin

- Троян, загружающий другие вредоносные программы и ненужное ПО. Подобные трояны могут скрываться во внешне безобидных приложениях, которые распространяются через каталог Google Play или вредоносные сайты.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.WapSniff.1.origin

- Программа для перехвата сообщений в мессенджере WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.SecretVideoRecorder.1.origin

- Приложение, предназначенное для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Оно может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает данную программу потенциально опасной.

15 октября 2021 года

Число обращений пользователей за расшифровкой файлов уменьшилось на 11.8% по сравнению с августом. Самым распространенным энкодером месяца стал Trojan.Encoder.26996, на долю которого пришлось 43.79% всех инцидентов.

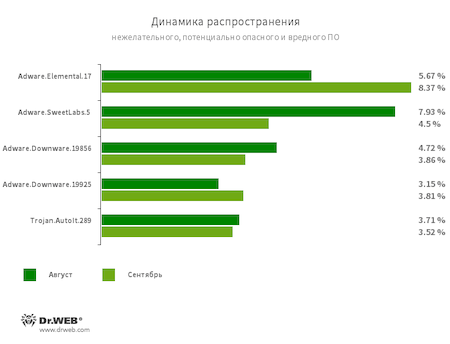

Главные тенденции сентября

- Существенное увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение вредоносных загрузчиков в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19856

- Adware.Downware.19925

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.AutoIt.289

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

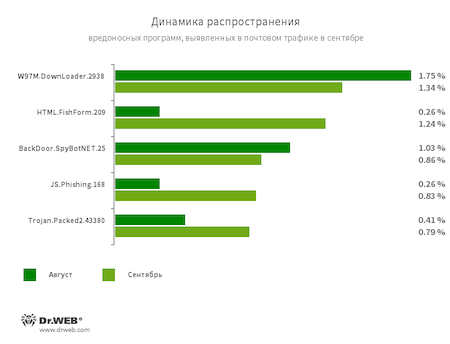

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- HTML.FishForm.209

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- JS.Phishing.168

- Вредоносный сценарий на языке JavaScript, формирующий фишинговую веб-страницу.

- Trojan.Packed2.43380

- Модификация бэкдора Bladabindi, обфусцированная при помощи упаковщика. Bladabindi – распространенный бэкдор с широкими возможностями для удаленного управления зараженным компьютером.

Шифровальщики

По сравнению с августом, в сентябре число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 11.8%.

- Trojan.Encoder.26996 — 43.79%

- Trojan.Encoder.567 — 15,86%

- Trojan.Encoder.30356 — 3,45%

- Trojan.Encoder.11539 — 1,03%

- Trojan.Encoder.761 — 1,03%

8 сентября 2021 года

В течение месяца специалисты компании «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них — программы-подделки семейства Android.FakeApp, загружавшие мошеннические сайты. Кроме того, был обнаружен очередной троян, похищавший логины и пароли от учетных записей Facebook. Также злоумышленники распространяли троянов семейства Android.Joker, которые подписывают жертв на платные мобильные услуги.

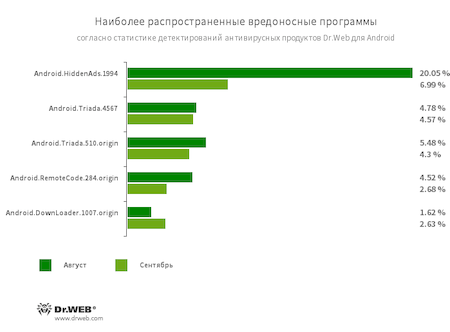

ГЛАВНЫЕ ТЕНДЕНЦИИ АВГУСТА

- Обнаружение вредоносных программ в каталоге Google Play

- Активность рекламных троянов, а также вредоносных программ, загружающих другое ПО и выполняющих произвольный код

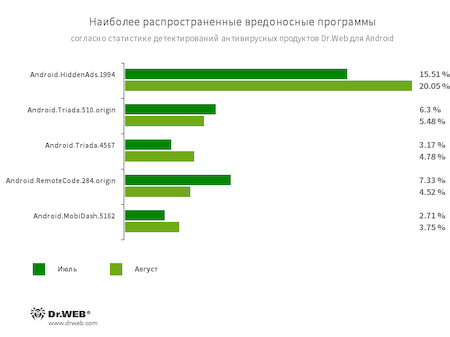

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Троян, предназначенный для показа навязчивой рекламы. Трояны этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.Triada.510.origin

- Android.Triada.4567

- Многофункциональные трояны, выполняющие разнообразные вредоносные действия. Относятся к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Android.RemoteCode.284.origin

- Вредоносная программа, которая загружает и выполняет произвольный код. В зависимости от модификации трояны этого семейства также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.MobiDash.5162

- Троянская программа, показывающая надоедливую рекламу. Представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Некоторые ее модификации также позволяют отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

8 сентября 2021 года

Число обращений пользователей за расшифровкой файлов увеличилось на 4.2% по сравнению с прошлым месяцем. Самым распространенным энкодером августа стал Trojan.Encoder.26996, на долю которого приходится 52.54% всех инцидентов.

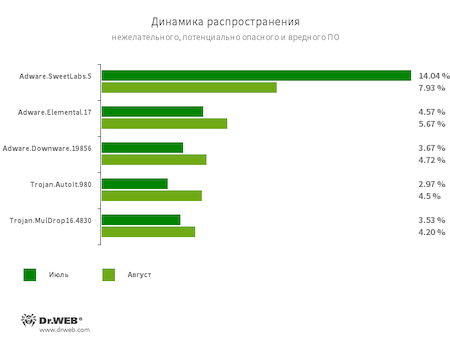

Главные тенденции августа

- Увеличение общего числа угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение вредоносных файлов в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Downware.19856

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.Autoit.980

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

- Trojan.MulDrop16.4830

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

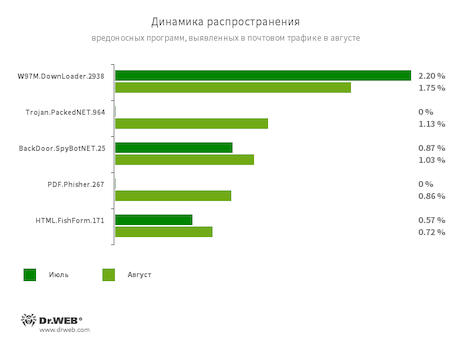

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.PackedNET.964

- Упакованное вредоносное ПО, написанное на VB.NET.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- PDF.Phisher.267

- PDF-документ, использующийся в фишинговой рассылке.

- HTML.FishForm.171

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

Шифровальщики

По сравнению с июлем, в августе число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 4.2%.

- Trojan.Encoder.26996 — 52,54%

- Trojan.Encoder.567 — 5,07%

- Trojan.Encoder.30356 — 2,13%

- Trojan.Encoder.11539 — 0,80%

- Trojan.Encoder.11432 — 0,27%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

11 августа 2021 года

Кроме того, наши специалисты обнаружили новое семейство банковских троянов Android.BankBot.Coper, атакующих владельцев Android-устройств.

Среди угроз, выявленных на Android-устройствах, наибольшую активность вновь проявили рекламные вредоносные приложения, а также трояны, способные выполнять произвольный код и загружать другие программы.

ГЛАВНЫЕ ТЕНДЕНЦИИ ИЮЛЯ

- Обнаружение нового семейства банковских троянов для ОС Android

- Появление очередных вредоносных программ в каталоге Google Play

- Рекламные трояны и вредоносные приложения, загружающие произвольный код, остаются в числе наиболее активных угроз

Мобильная угроза месяца

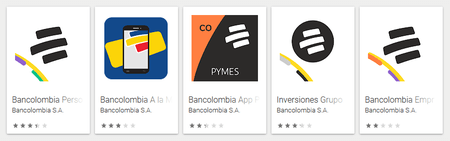

В прошлом месяце вирусные аналитики компании «Доктор Веб» обнаружили новое семейство банковских троянов Android.BankBot.Coper. Вначале эти вредоносные приложения атаковали колумбийских пользователей, однако позднее наши специалисты выявили модификации, нацеленные на владельцев Android-устройств ряда европейских стран.

Эти банковские трояны обладают модульной архитектурой, а также различными механизмами защиты, что позволяет им успешнее выполнять возложенные на них задачи. Например, по команде злоумышленников вредоносные программы перехватывают и отправляют СМС, контролируют push-уведомления, демонстрируют фишинговые окна и даже способны отслеживать вводимую на клавиатуре информацию.

Подробнее об этом семействе Android-троянов рассказано в новостной публикации на сайте компании «Доктор Веб».

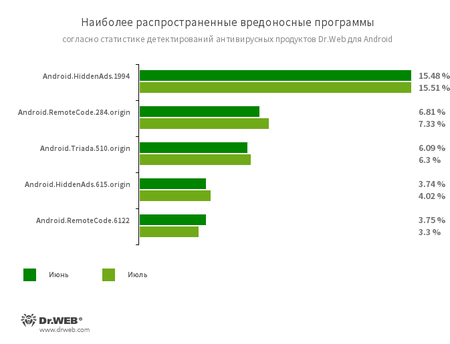

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

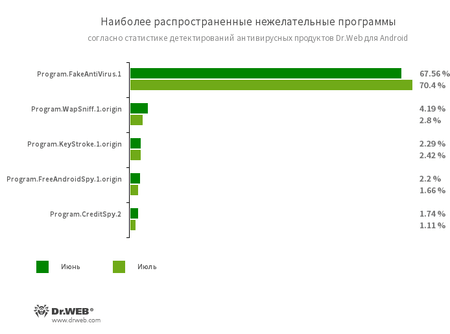

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

11 августа 2021 года

Число обращений пользователей за расшифровкой файлов увеличилось на 35.2% по сравнению с прошлым месяцем. Самым распространенным энкодером июля стал Trojan.Encoder.26996, на долю которого приходится почти половина всех инцидентов.

Главные тенденции июля

- Уменьшение количества уникальных угроз

- Рекламные приложения по-прежнему остаются главной угрозой

- Распространение бэкдоров в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Downware.19856

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.MulDrop16.4830

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

- Trojan.Autoit.289

- Утилита, написанная на скриптовом языке AutoIt и распространяемая в составе майнера или RAT-трояна. Выполняет различные вредоносные действия, затрудняющие обнаружение основной полезной нагрузки.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- BackDoor.SpyBotNET.25

- Бэкдор, написанный на .NET. Способен манипулировать файловой системой (копирование, удаление, создание директорий и т. д.), завершать процессы и делать снимки экрана.

- HTML.FishForm.123

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- BackDoor.RatNet.2

- Бэкдор, считывающий пароли, хранящиеся в браузере.

- Trojan.MulDrop17.58659

- Вредоносная программа, загружающая нежелательные приложения на компьютер жертвы.

Шифровальщики

По сравнению с июнем, в июле число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 35,2%.

- Trojan.Encoder.26996 — 47.8%

- Trojan.Encoder.567 — 10.44%

- Trojan.Encoder.11539 — 1.10%

- Trojan.Encoder.858 — 0.82%

- Trojan.Encoder.11464 — 0.82%

21 июля 2021

Все обнаруженные образцы Android.BankBot.Coper, исследованные нашими вирусными аналитиками, распространялись под видом официального ПО кредитной организации Bancolombia - приложения Bancolombia Personas. Для большей убедительности их значок был оформлен в том же стиле, что и у настоящих программ банка. Для сравнения, ниже приведен пример значка подделки (слева) и пример значков настоящих приложений Bancolombia (справа), доступных для загрузки в Google Play:

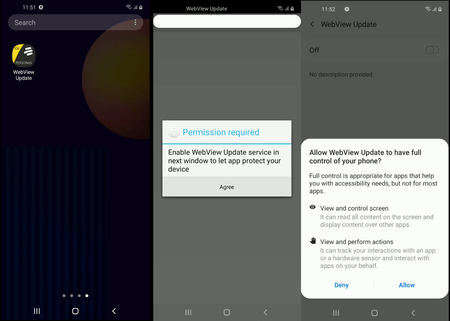

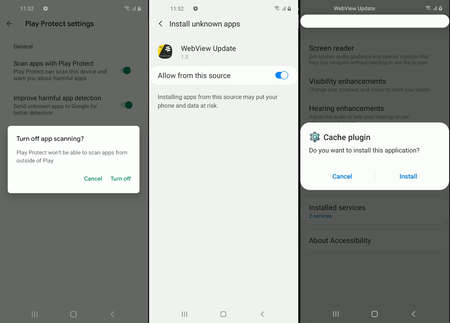

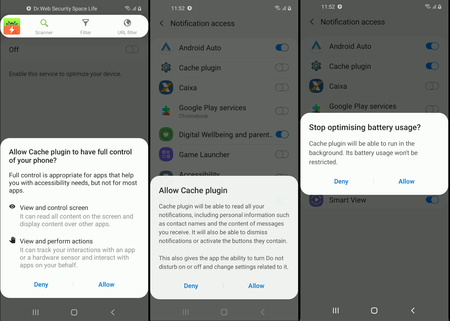

Сам процесс заражения происходит в несколько этапов. Первой ступенью является установка той самой программы-приманки, которую злоумышленники выдают за банковское приложение. Фактически, это дроппер, основная задача которого - доставить и установить на целевое устройство скрытый внутри него главный вредоносный модуль. Поскольку логика работы у исследованных модификаций троянов практически одинакова, дальнейшее описание механизма их функционирования будет основано на примере Android.BankBot.Coper.1.

При запуске дроппер расшифровывает и запускает исполняемый dex-файл (Android.BankBot.Coper.2.origin), который расположен в его ресурсах и замаскирован под веб-документ с именем o.htm. Этому троянскому компоненту отводится роль второй ступени заражения. Одной из его задач является получение доступа к специальным возможностям (Accessibility Services) ОС Android, с помощью которых троян сможет полностью контролировать зараженное устройство и имитировать действия пользователя (например, нажимать на кнопки меню и закрывать окна). Для этого он запрашивает у жертвы соответствующее разрешение. Успешно получив необходимые полномочия, все дальнейшие вредоносные действия троян выполняет уже самостоятельно. Так, он пытается отключить встроенную в операционную систему защиту Google Play Protect, разрешить установку приложений из неизвестных источников, установить и запустить основной вредоносный модуль и тоже предоставить ему доступ к специальным возможностям.

Троян расшифровывает и при помощи полученных привилегий устанавливает вредоносный apk-пакет (Android.BankBot.Coper.2), скрытый во втором зашифрованном файле и замаскированный под аудио-композицию с именем PViwFtl2r3.mp3. В нем находится троянский модуль Android.BankBot.Coper.1.origin, выполняющий основные вредоносные действия, необходимые злоумышленникам. Этот компонент устанавливается под видом системного приложения с именем Cache plugin, использующего стандартный для некоторых системных Android-программ значок шестеренки. Такие имя и значок увеличивают вероятность того, что пользователи не увидят в программе угрозу.

При запуске модуль получает доступ к ряду важных функций. Так, троян запрашивает разрешение на чтение и управление уведомлениями и добавление его в список исключений системной оптимизации аккумулятора, что позволит ему работать постоянно. Кроме того, троян становится администратором устройства, а также получает доступ к управлению телефонными звонками и СМС-сообщениями.

15 июля 2021 года

Вероятность использования уязвимости CVE-2021-34527 затрагивает все популярные версии ОС Windows. Благодаря эксплойтам злоумышленники могут доставлять на компьютеры различную вредоносную нагрузку, включая троянов-шифровальщиков, требующих выкуп за расшифровку повреждённых ими файлов.

Антивирус Dr.Web остаётся в полной готовности воспрепятствовать известным ему эксплойтам. При обнаружении в «дикой природе» новых эксплойтов, которые могут воспользоваться CVE-2021-34527 и CVE-2021-1675, они оперативно добавляются в вирусную базу Dr.Web. Однако стоит помнить, что антивирус не является заменой системы безопасности ОС, и что уязвимость такого плана — лакомый кусок для множества хакеров. А значит — пользователям тоже следует проявить бдительность.

Чтобы максимально обезопасить компьютерную инфраструктуру, рекомендуется установить патчи от разработчика ОС, после чего удостовериться, что в реестре Windows нужные переключатели установлены в соответствии с рекомендациями Microsoft.

Напомним, что продукты комплекса Dr.Web Enterprise Security Suite 12.0 обладают широким арсеналом средств превентивной защиты. Кроме того, на данный момент уже разрабатываются дополнительные функции по защите от проникновения злоумышленников через уязвимость PrintNightmare.

Патч для закрытия уязвимости CVE-2021-1675

9 июля 2021 года

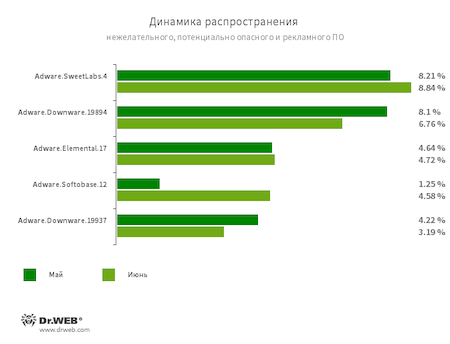

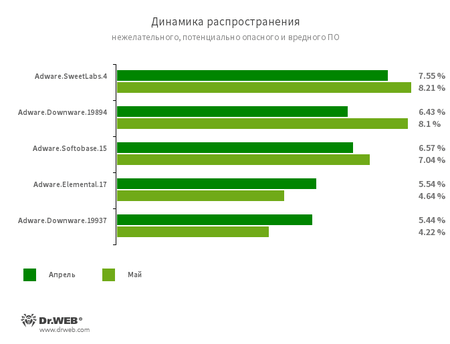

В июне анализ данных статистики Dr.Web показал увеличение общего числа обнаруженных угроз на 8% по сравнению с маем. При этом количество уникальных угроз уменьшилось на 18.7%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе веб-страницы, присылаемые в фишинговых рассылках.

Число обращений пользователей за расшифровкой файлов уменьшилось на 8% по сравнению с прошлым месяцем. Самым распространенным энкодером июня стал Trojan.Encoder.26996 на долю которого приходится 37.65% всех инцидентов.

Главные тенденции июня

- Увеличение активности распространения вредоносного ПО

- Рекламные приложения по-прежнему остаются главной угрозой

- Новые угрозы в почтовом трафике

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

- Adware.Softobase.12

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Trojan.Loader.834

- Trojan.Loader.838

- Компоненты упаковщика с различной полезной нагрузкой.

- HTML.FishForm.123

- Веб-страница, распространяющаяся посредством фишинговых рассылок. Представляет собой фиктивную форму ввода учетных данных, которая имитирует авторизацию на известных сайтах. Введенные пользователем данные отправляются злоумышленнику.

- PDF.Phisher.236

- PDF-документ, использующийся в фишинговой рассылке.

Шифровальщики

По сравнению с маем, в июне число запросов на расшифровку файлов, затронутых шифровальщиками, уменьшилось на 8%.

- Trojan.Encoder.26996 — 37.65%

- Trojan.Encoder.567 — 13.77%

- Trojan.Encoder.30356 — 1.62%

- Trojan.Encoder.761 — 1.21%

- Trojan.Encoder.18000 — 1.21%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

9 июля 2021 года

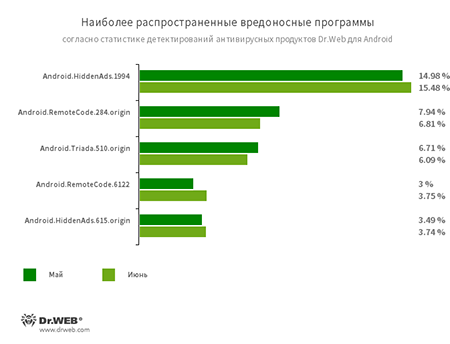

В июне антивирусные продукты Dr.Web для Android чаще всего обнаруживали на защищаемых устройствах вредоносные приложения, загружавшие другое ПО и выполнявшие произвольный код. Кроме того, активными вновь были трояны и программы, демонстрировавшие нежелательную рекламу.

В течение месяца вирусные аналитики компании «Доктор Веб» выявили множество угроз в каталоге Google Play. Среди них - троянские приложения, похищавшие логины и пароли от учетных записей Facebook, опасные вредоносные программы, подписывавшие пользователей на платные мобильные сервисы, а также трояны, загружавшие мошеннические веб-сайты.

ГЛАВНАЯ ТЕНДЕНЦИЯ ИЮНЯ

- Распространение множества вредоносных программ через каталог Google Play

Мобильная угроза месяца

В минувшем месяце специалисты компании «Доктор Веб» обнаружили в каталоге Google Play вредоносные приложения, предназначенные для кражи логинов и паролей от учетных записей Facebook. Трояны, получившие имена Android.PWS.Facebook.13, Android.PWS.Facebook.14, Android.PWS.Facebook.17 и Android.PWS.Facebook.18, скрывались в безобидных, на первый взгляд, программах и были загружены свыше 5 850 000 раз.

Для похищения конфиденциальной информации они предлагали потенциальным жертвам войти в Facebook, для чего загружали настоящую страницу авторизации социальной сети. Затем при помощи специального JavaScript-скрипта трояны перехватывали вводимые логины и пароли и вместе с некоторыми другими данными передавали на удаленный сервер злоумышленников.

Подробнее об этом случае рассказано в одной из наших новостей.

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.WapSniff.1.origin

- Программа для

22 июня 2021 года

В мае анализ данных статистики Dr.Web показал уменьшение общего числа обнаруженных угроз на 32.46% по сравнению с апрелем. При этом количество уникальных угроз увеличилось на 31.4%. Большинство детектирований по-прежнему приходится на долю рекламных программ и нежелательных приложений. В почтовом трафике по частоте распространения лидирует разнообразное вредоносное ПО, в том числе обфусцированные вредоносные программы, скрипты, а также приложения, использующие уязвимости документов Microsoft Office.

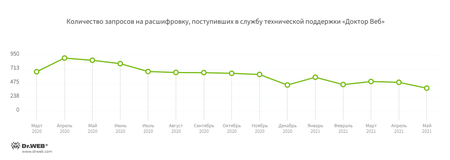

Число обращений пользователей за расшифровкой файлов увеличилось на 19.9% по сравнению с апрелем. Самым распространенным энкодером мая оказался Trojan.Encoder.26996, на долю которого приходится 25% всех инцидентов.

Главные тенденции мая

- Уменьшение активности распространения вредоносного ПО

- Рекламные приложения по-прежнему являются главной угрозой

- Рост числа запросов на расшифровку файлов, затронутых шифровальщиками

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.4

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.19894

- Adware.Downware.19937

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.Softobase.15

- Программа-установщик, распространяющая устаревшее программное обеспечение. Изменяет настройки браузера.

- Adware.Elemental.17

- Семейство рекламных программ, попадающих на устройства путем подмены ссылок на файлообменных сервисах. Вместо ожидаемых файлов жертвы получают приложения с рекламой, а также инсталлируют ненужное ПО.

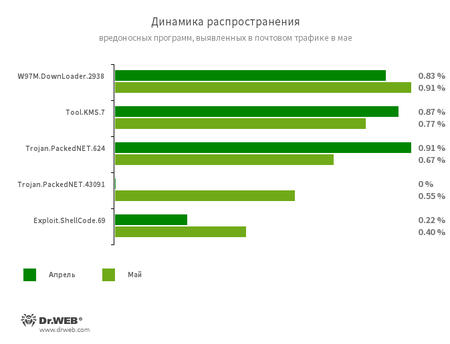

Статистика вредоносных программ в почтовом трафике

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости файлов Microsoft Office. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

- Tool.KMS.7

- Хакерские утилиты, которые используются для активации продуктов Microsoft с поддельной лицензией.

- Trojan.PackedNET.624

- Trojan.PackedNET.43091

- Упакованное вредоносное ПО, написанное на VB.NET.

- Exploit.ShellCode.69

- Вредоносный документ Microsoft Office Word. Использует уязвимость CVE-2017-11882.

Шифровальщики

По сравнению с апрелем, в мае число запросов на расшифровку файлов, затронутых шифровальщиками, увеличилось на 19.9%.

- Trojan.Encoder.26996 — 25%

- Trojan.Encoder.567 — 13,6%

- Trojan.Encoder.11539 — 2,19%

- Trojan.Encoder.14940 — 1.75%

- Trojan.Encoder.858 — 1.35%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

22 июня 2021 года

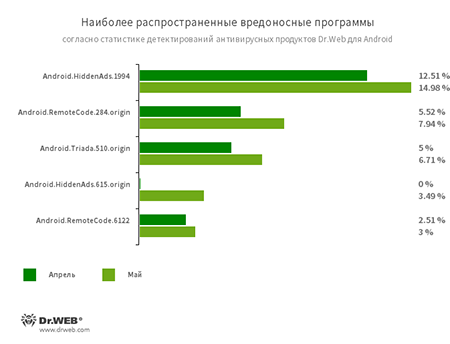

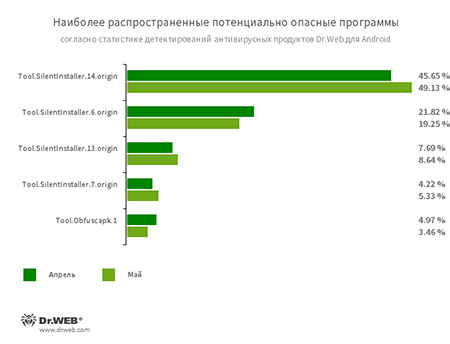

Согласно статистике детектирования, в мае антивирусные продукты Dr.Web для Android чаще всего обнаруживали на защищаемых устройствах рекламных троянов, а также вредоносные приложения, которые загружали другое ПО и выполняли произвольный код.

В течение прошлого месяца специалисты компании «Доктор Веб» выявили в каталоге Google Play множество новых угроз. Среди них были трояны, подписывающие жертв на платные услуги, а также вредоносные программы, загружавшие мошеннические сайты.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАЯ

- Рекламные трояны и вредоносные программы, способные загружать и выполнять произвольный код, остаются одними из наиболее активных угроз

- Обнаружение новых троянов в официальном каталоге Android-приложений Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Трояны, предназначенные для показа навязчивой рекламы. Они распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Вредоносные программы, которые загружают и выполняют произвольный код. В зависимости от модификации они также могут загружать различные веб-сайты, переходить по ссылкам, нажимать на рекламные баннеры, подписывать пользователей на платные услуги и выполнять другие действия.

- Android.Triada.510.origin

- Многофункциональный троян, выполняющий разнообразные вредоносные действия. Относится к семейству троянских приложений, проникающих в процессы всех работающих программ. Различные представители этого семейства могут встречаться в прошивках Android-устройств, куда злоумышленники внедряют их на этапе производства. Кроме того, некоторые их модификации могут эксплуатировать уязвимости, чтобы получить доступ к защищенным системным файлам и директориям.

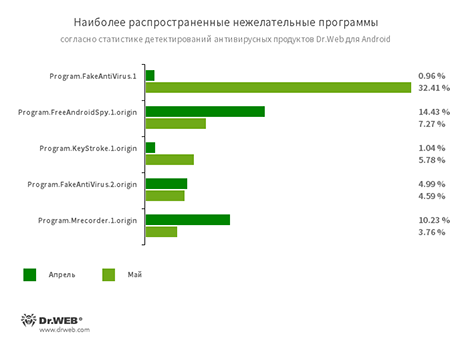

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Приложения, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа. Они способны контролировать местоположение устройств, собирать данные об СМС-переписке, беседах в социальных сетях, копировать документы, фотографии и видео, прослушивать телефонные звонки и окружение и т. п.

- Program.KeyStroke.1.origin

- Android-программа, способная перехватывать вводимую на клавиатуре информацию. Она также позволяет отслеживать входящие СМС-сообщения, контролировать историю телефонных звонков и выполнять запись телефонных разговоров.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin