Скачать в PDF

11 марта 2024 года

Введение

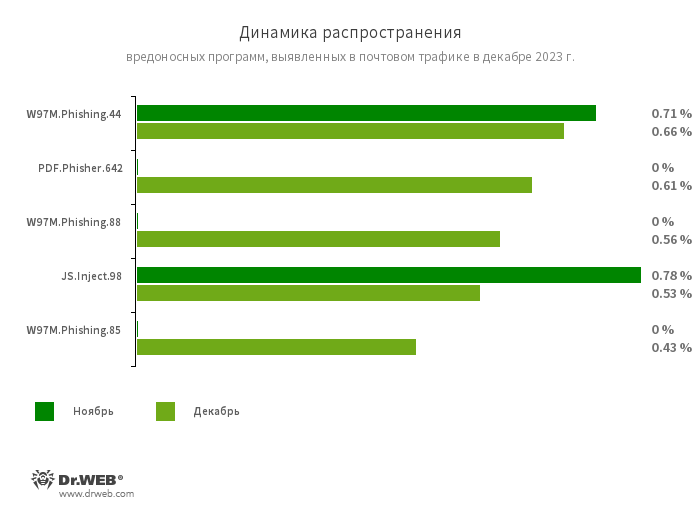

В октябре 2023 года в компанию «Доктор Веб» обратилось российское предприятие машиностроительного сектора с подозрением на присутствие ВПО на одном из своих компьютеров. Наши специалисты расследовали этот инцидент и установили, что пострадавшая компания столкнулась с целевой атакой. В ходе ее проведения злоумышленники рассылали по электронной почте фишинговые сообщения с прикрепленной вредоносной программой, отвечающей за первоначальное заражение системы и установку в нее других вредоносных инструментов.

Целью этой атаки был сбор чувствительной информации о сотрудниках, получение данных об инфраструктуре компании и ее внутренней сети. Кроме того, мы зафиксировали факт выгрузки данных с зараженного компьютера - как в виде хранившихся на компьютере файлов, так и в виде снимков экрана, созданных во время работы ВПО.

Общие сведения об атаке и используемые инструменты

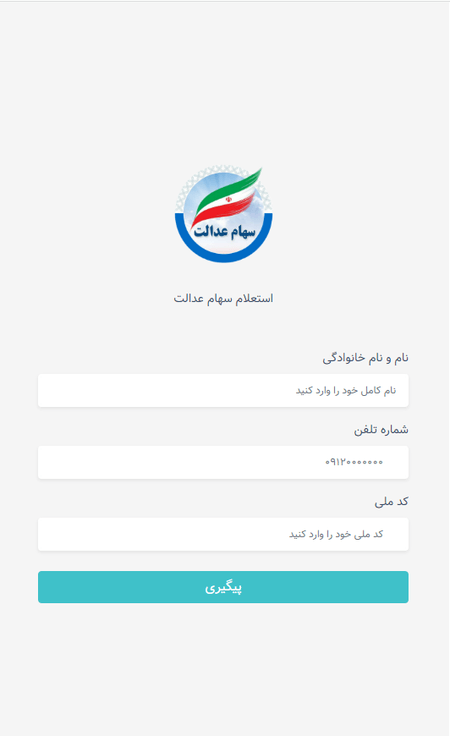

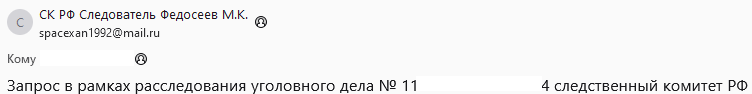

В начале октября 2023 года злоумышленники отправили на электронный адрес пострадавшей компании несколько фишинговых писем с темой «расследования» неких уголовных дел по уклонению от уплаты налогов. Письма отправлялись якобы от имени следователя Следственного Комитета Российской Федерации и содержали два вложения. Первым был защищенный паролем zip-архив. Он скрывал в себе вредоносную программу, при запуске которой начиналось заражение системы. Вторым был pdf-документ, который не являлся вредоносным. Он содержал фишинговый текст о том, что вся информация об «уголовном деле» находится в архиве, и побуждал открыть вредоносную программу из него.

Самое первое фишинговое письмо содержало архив Трeбoвaниe 19098 Cлед ком РФ от 02.10.23 ПАРОЛЬ - 123123123.zip. В свою очередь, расположенная в нем троянская программа скрывалась в файле Перечень юридических лиц и предприятий, уклонение от уплаты налогов, требования и дополнительные.exe.

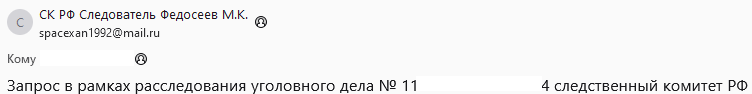

Одним из последних отправленных сообщений стало следующее:

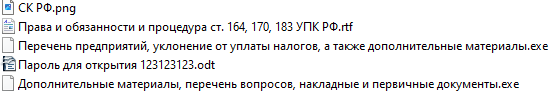

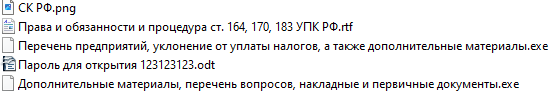

К нему был прикреплен фишинговый pdf-документ Требование следователя, уклонение от уплаты налогов (запрос в рамках УД).pdf и zip-архив Трeбoвaниe 19221 СК РФ от 11.10.2023 ПАРОЛЬ - 123123123.zip с таким содержимым:

Как и в более ранних сообщениях, пароль для извлечения файлов из архива атакующие указали и в его названии, и в имени документа Пароль для открытия 123123123.odt. Сам этот документ, как и файлы Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.pdf и СК РФ.png, не являлись вредоносными.

В этом архиве находилось две копии вредоносной программы: Перечень предприятий, уклонение от уплаты налогов, а также дополнительные материалы.exe и Дополнительные материалы, перечень вопросов, накладные и первичные документы.exe.

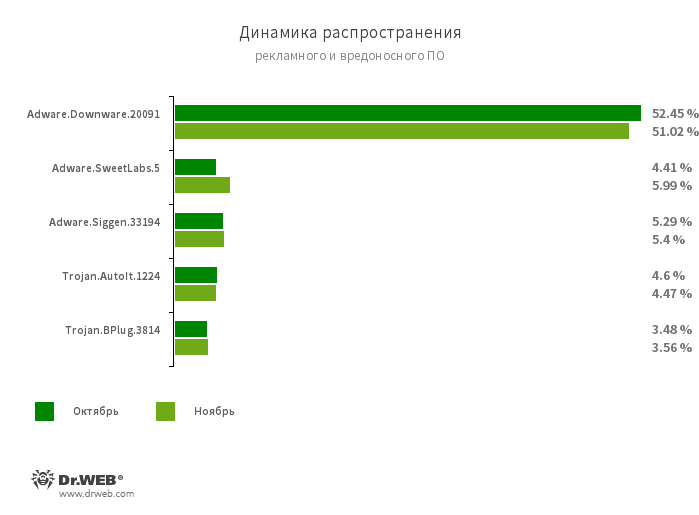

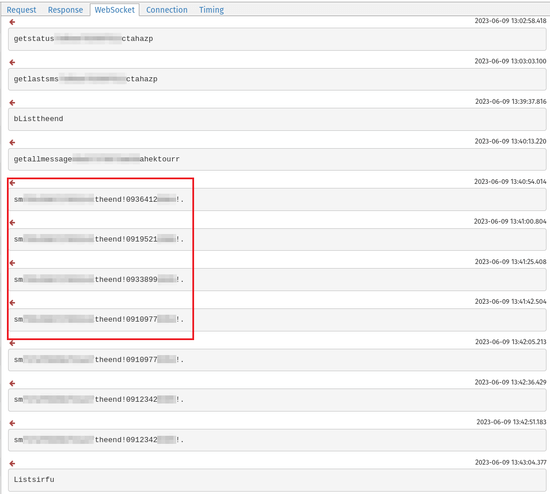

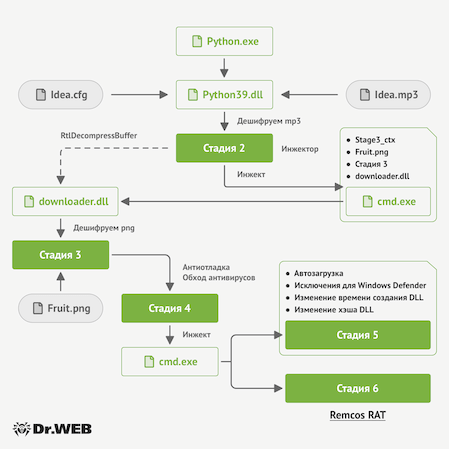

Во всех случаях распространяемым злоумышленниками вредоносным приложением был Trojan.Siggen21.39882. Эта вредоносная программа, известная как WhiteSnake Stealer, продается в теневом сегменте интернета (Даркнете) и используется для кражи учетных записей от различного ПО, а также других данных. Кроме того, она может загружать и устанавливать на атакуемые компьютеры другие вредоносные приложения. В рассматриваемой целевой атаке ей отводилась роль первой ступени заражения. Получив соответствующие команды, вредоносная программа собрала и передала злоумышленникам информацию о конфигурации профилей Wi-Fi-сетей инфицированной системы, а также пароли доступа к ним. Затем она запустила SSH-прокси-сервер и установила в систему вторую ступень.

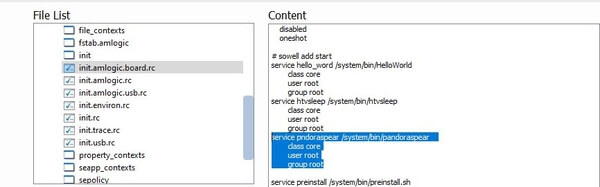

Второй ступенью и одновременно главным инструментом злоумышленников стала вредоносная программа-бэкдор JS.BackDoor.60 - через нее проходило основное взаимодействие между атакующими и зараженным компьютером. Одной из особенностей бэкдора является то, что он использует собственный фреймворк на языке JavaScript. Троян состоит из основного обфусцированного тела, а также вспомогательных модулей, которые благодаря специфике архитектуры вредоносной программы одновременно являются и ее частью, и задачами, которые та

Читать далее...