По сравнению с предыдущим годом, в 2023 снизилось число обращений пользователей за расшифровкой файлов. При этом также наблюдалось снижение количества детектирований банковских троянских программ.

Минувший год запомнился рядом событий в сфере информационной безопасности. Весной наши специалисты зафиксировали атаку Android-троянов, которые заражают смарт-телевизоры и приставки с Android TV. Летом вирусные аналитики «Доктор Веб» выявили трояна, предназначенного для кражи криптовалют. Он скрывался в некоторых пиратских сборках Windows 10 и при заражении компьютеров инфицировал системный EFI-раздел. Уже осенью мы сообщили об атаке шпионских троянских приложений на иранских пользователей Android. Эти вредоносные программы похищали персональные данные и деньги жертв. Кроме того, наша компания предупредила о распространении вредоносных плагинов для сервера обмена сообщениями Openfire. Они эксплуатировали одну из уязвимостей в ПО Openfire и выполняли различные команды злоумышленников.

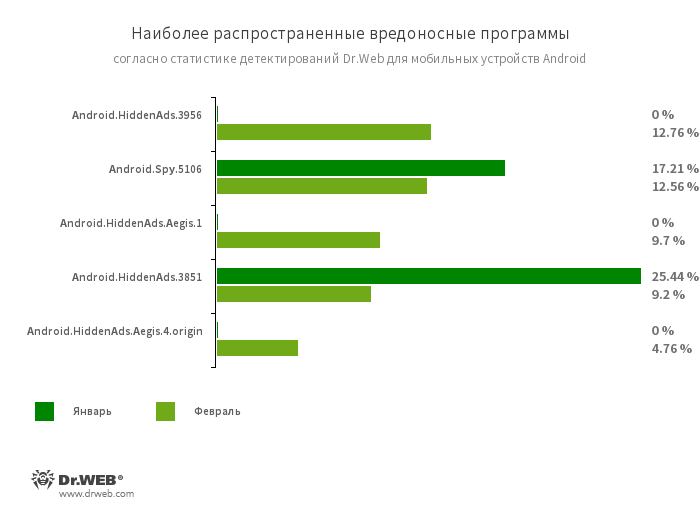

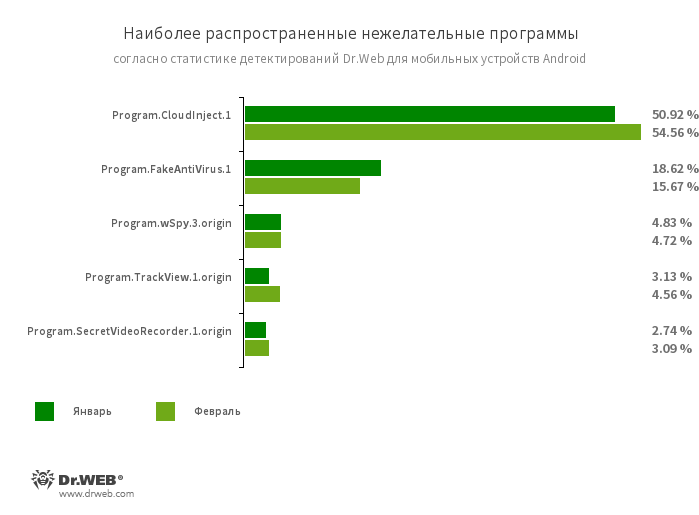

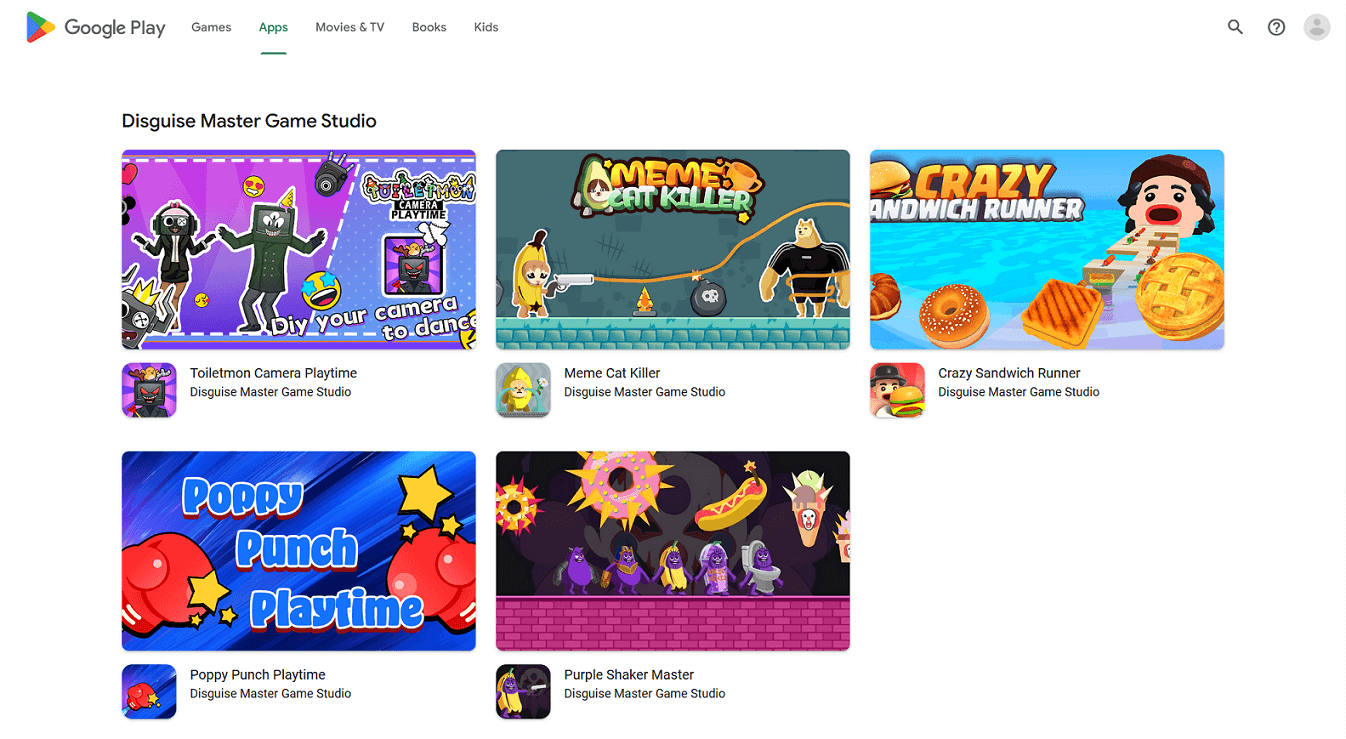

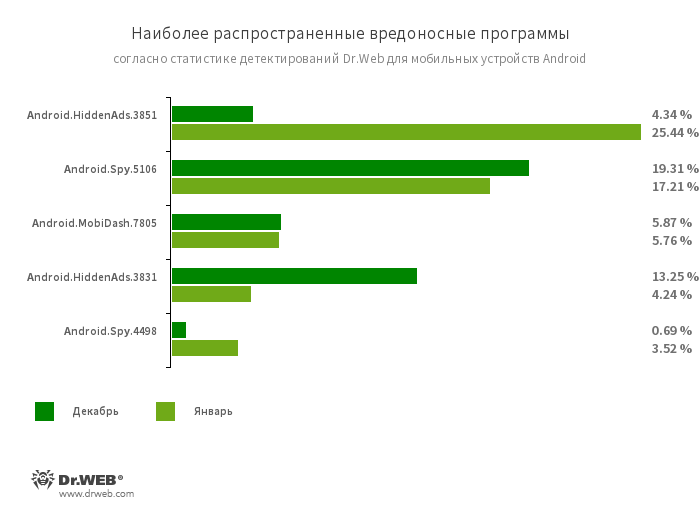

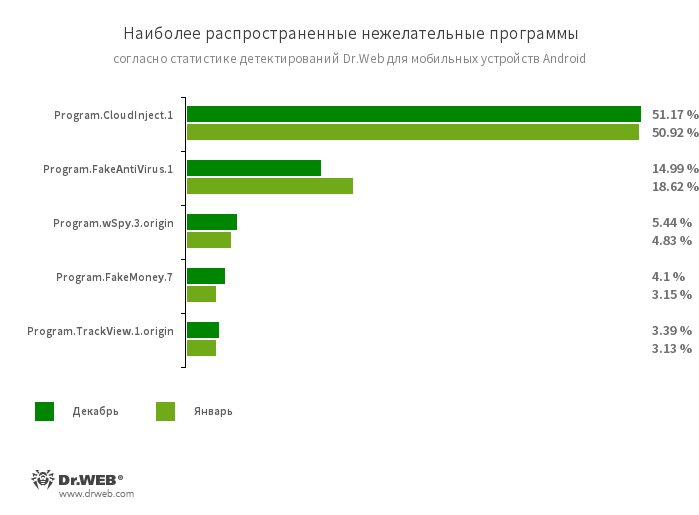

Среди мобильных угроз наибольшее распространение получили рекламные троянские приложения, вредоносные программы-шпионы, а также нежелательное рекламное ПО. При этом в каталоге Google Play было выявлено множество новых вредоносных приложений с почти полумиллиардным суммарным числом установок. Также наши специалисты обнаружили очередных троянов — похитителей криптовалют, нацеленных не только на пользователей ОС Android, но и на владельцев устройств под управлением iOS.

Интернет-аналитики компании «Доктор Веб» продолжили выявлять фишинговые интернет-ресурсы. Популярностью среди мошенников вновь пользовались поддельные сайты банков, интернет-магазинов, нефтегазовых компаний.

Главные тенденции года

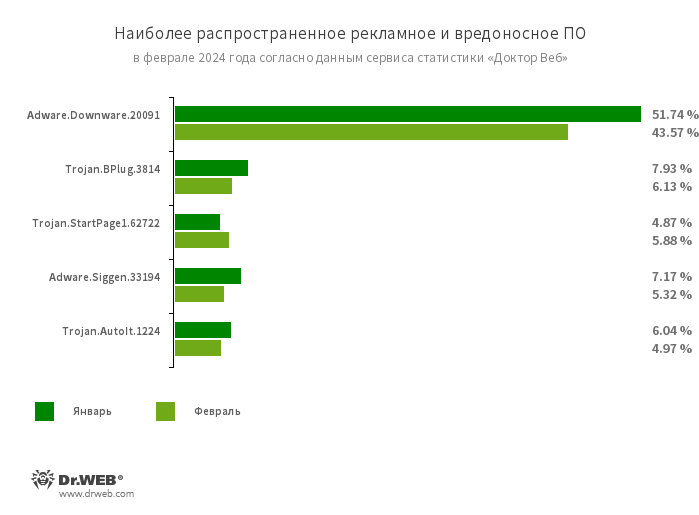

- Широкое распространение троянов, созданных с использованием скриптового языка AutoIt

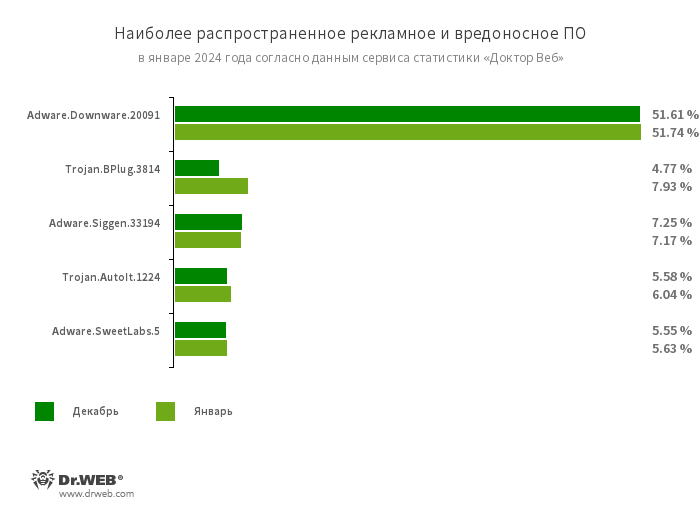

- Широкое распространение вредоносных программ, демонстрирующих рекламу

- Снижение числа инцидентов с троянскими программами-вымогателями

- Появление новых семейств банковских троянов

- Появление множества новых угроз в каталоге Google Play

- Высокая активность интернет-мошенников

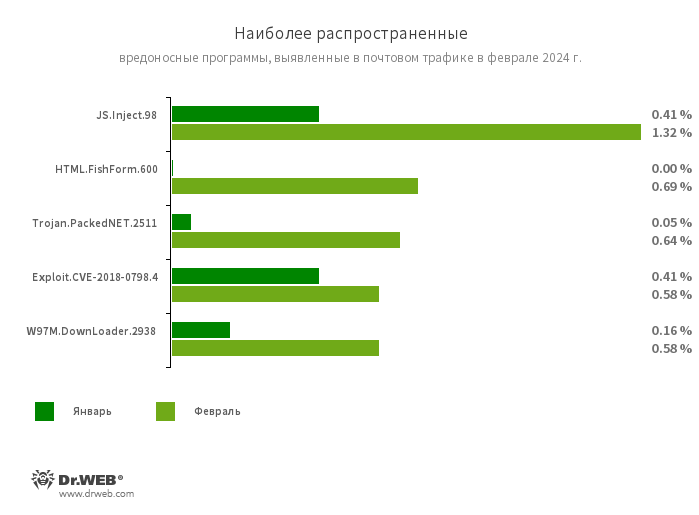

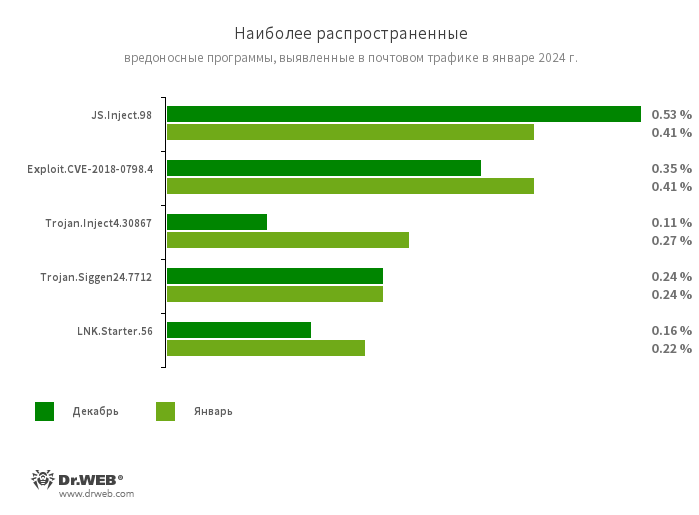

- Преобладание вредоносных скриптов и фишинговых документов во вредоносном почтовом трафике