ссылки на сборки в комментах

https://zen.yandex.ru/media/ammo1/malenkaia-i-shus...ws-10-5c67bd05b704ed00affea206

18.08.2005

Apache 2 с SSL/TLS: Шаг за Шагом, Часть 1

Можно только догадываться, сколько миллиардов долларов переводится каждый день в транзакциях с использованием SSL. К сожалению, сам факт использования SSL не говорит о том, что передаваемая через этот протокол информация действительно безопасна.

Автор Artur Maj

Более десяти лет SSL протокол используется для шифрования соединений в Интернет. Можно только догадываться, сколько миллиардов долларов переводится каждый день в транзакциях с использованием SSL. К сожалению, сам факт использования SSL не говорит о том, что передаваемая через этот протокол информация действительно безопасна. Использование слабого алгоритма шифрования, невозможность удостоверения сертификатов серверов, бреши в безопасности веб-серверов или библиотек SSL, также как и другие атаки, позволяют злоумышленнику получить доступ к чувствительной информации.

Это первая статья в цикле статей, посвященных настройке Apache 2.0 с поддержкой SSL/TLS в целях достижения максимальной безопасности и оптимальной производительности SSL-соединений. В первой части этой статьи будут описаны ключевые аспекты SSL/TLS, а затем показано - как настроить Apache 2.0 с поддержкой этих протоколов. Во второй части будет описан процесс настройки mod_ssl, далее – вопросы адресов с аутентификацией веб-сервера. Кроме того, во второй части мы разберемся, как создать SSL-сертификат веб-сервера. Третья и последняя часть этой серии расскажет об аутентификации клиента, а также о некоторых типичных ошибках настройки, которые допускают системные администраторы, что резко снижает уровень безопасности любого SSL-соединения.

Введение в SSL

Secure Sockets Layer (SSL-протокол защищенных сокетов - прим. пер.) самое известное и достаточно надежное средство соединения по модели клиент-сервер с использованием Интернет. SSL сам по себе довольно простой в плане понимания: он устанавливает алгоритмы шифрования и ключи на обоих сторонах и прокидывает шифрованный туннель, по которому могут передаваться другие протоколы (например HTTP). Опционально в SSL имеется возможность аутентификации обоих сторон через использование сертификатов.

SSL - это многоуровневый протокол и состоит из четырех под-протоколов:

SSL Handshake Protocol

SSL Change Cipher Spec Protocol

SSL Alert Protocol

SSL Record Layer

Места вышеуказанных протоколов, в соответствии с моделью стека протоколов TCP/IP показаны на Рисунке 1.

Figure 1. Подпротоколы SSL в модели TCP/IP

Как видно на диаграмме, SSL находится на уровне приложений модели TCP/IP. Благодаря этому, SSL может быть развернут почти на любой ОС, поддерживающей TCP/IP, без какой либо правки ядра системы или TCP/IP стека. В результате SSL имеет преимущества перед другими протоколами, такими как IPSec (IP Security Protocol), который требует поддержки модифицированного TCP/IP стека ядром системы. Кроме того, SSL легко пропускают брандмауэры, прокси и NAT (Network Address Translation - Преобразование Сетевых Адресов – прим.пер.) без проблем.

Как работает SSL? На блок-схеме на Рисунке 2 показан упрощенный пошаговый процесс установки SSL соединения между клиентом (обычно веб-браузер) и сервером (чаще всего SSL веб-сервер).

Рисунок 2. Установка SSL соединений, шаг за шагом.

Итак, процесс установки соединения каждого нового SSL соединения начинается с обмена параметрами шифрования, а затем (опционально) происходит аутентификация серверов (через SSL Handshake Protocol). Если «рукопожатие» удалось, и обе стороны согласились на один и тот же алгоритм шифрования и ключи шифрования, данные приложения (обычно HTTP, но может быть и другой) могут быть переданы по зашифрованному каналу (используется SSL Record Layer).

Если рассматривать реальную ситуацию, то процесс, описанный выше, выглядит намного сложнее. Чтобы избежать ненужных «рукопожатий» некоторые параметры шифрования кэшируются. При этом могут быть посланы предупреждающие сообщения. Также могут быть изменены блоки шифра. Как бы то ни было, не зависимо от тонкостей спецификации SSL, в общем виде этот процесс работает примерно так, как показано на Рисунке 2.

SSL, PCT, TLS и WTLS (но не SSH)

Хотя SSL - самый известный и популярный, но не единственный протокол, используемый для защиты веб

Методы и средства защиты компьютерной информации

В учебном пособии подробно рассматриваются вопросы обеспечения безопасности информации в современных информационных системах. Дан обзор основных угроз информационной безопасности, основных методов предотвращения угроз, механизмов реализации этих методов. Рассмотрены такие средства обеспечения безопасности, как криптография, применение межсетевых экранов, аутентификация и авторизация, использование защищенных сетевых протоколов. Рассмотрены современные программные и аппаратные средства защиты информации, приведены примеры практической реализации методов защиты.

Предназначено для студентов, обучающихся по направлению 5528 "Информатика и вычислительная техника" и специальности 230102 "Автоматизированные системы обработки информации и управления" всех форм обучения.

Оглавление

- 1. Основы информационной безопасности.

- 2. Криптографические методы защиты информации.

- 3. Аутентификация.

Description of the Server Authentication Process During the SSL Handshake

Summary

More Information

An SSL-enabled client goes through these steps to authenticate a server's identity:

-

Is today's date within the validity period? The client checks the server certificate's validity period. If the current date and time are outside of that range, the authentication process does not go any further. If the current date and time are within the certificate's validity period, the client goes on to step 2.

-

Is the issuing Certificate Authority (CA) a trusted CA? Each SSL-enabled client maintains a list of trusted CA certificates. This list determines which server certificates the client will accept. If the distinguished name (DN) of the issuing CA matches the DN of a CA on the client's list of trusted CAs, the answer to this question is yes, and the client goes on to step 3. If the issuing CA is not on the list, the server is not authenticated unless the client can verify a certificate chain ending in a CA that is on the list.

-

Does the issuing CA's public key validate the issuer's digital signature? The client uses the public key from the CA's certificate (which it found in its list of trusted CAs in step 2) to validate the CA's digital signature on the server certificate that is being presented. If the information in the server certificate has changed since it was signed by the CA, or if the CA certificate's public key doesn't correspond to the private key that was used by the CA to sign the server certificate, the client does not authenticate the server's identity. If the CA's digital signature can be validated, the client treats the server's certificate as a valid "letter of introduction" from that CA and proceeds. At this point, the client has determined that the server certificate is valid. It is the client's responsibility to take step 4 before it takes step 5.

-

Does the domain name in the server's certificate match the domain name of the server itself? This step confirms that the server is actually located at the same network address that is specified by the domain name in the server certificate. Although step 4 is not technically part of the SSL protocol, it provides the only protection against a form of security attack known as a "Man-in-the-Middle Attack." Clients must perform this step and must refuse to authenticate the server or establish a connection if the domain names do not match. If the server's actual domain name matches the domain name in the server certificate, the client goes on to step 5.

- The server is authenticated. The client proceeds with the SSL handshake. If the client does not get to step 5 for any reason, the server that is identified by the certificate cannot be authenticated, and the user is warned of the problem and informed that an encrypted and authenticated connection cannot be

Дорога к OSCE. А может и нет

Чего только не сделаешь, лишь бы не связываться с изучением шеллкодинга. Сидишь и ждёшь весомого повода, чтобы отложить заполнение репозитория на гите, созданного под сертификацию SLAE. И вот он, повод, сам собой появляется на пороге. Встречаем CRTE (или WRTE?) — новую сертификацию, которая способная стать следующим

Дорога к OSCE. Отрицание

Фаза отрицания. Пентестер не верит, что ему предстоит пройти через подготовку и сдачу OSCE. Он начинает перепроверять информацию, пытаясь убедить себя, что для бинарей ещё рановато и всё обойдётся. В другом варианте он может испытывать шоковую реакцию и вообще не допускать и мысли о языке ассемблера. В этой ситуации нужно эмоционально поддержать пентестера, но не нужно менять эту установку, пока она не мешает подготовке к сертификации.

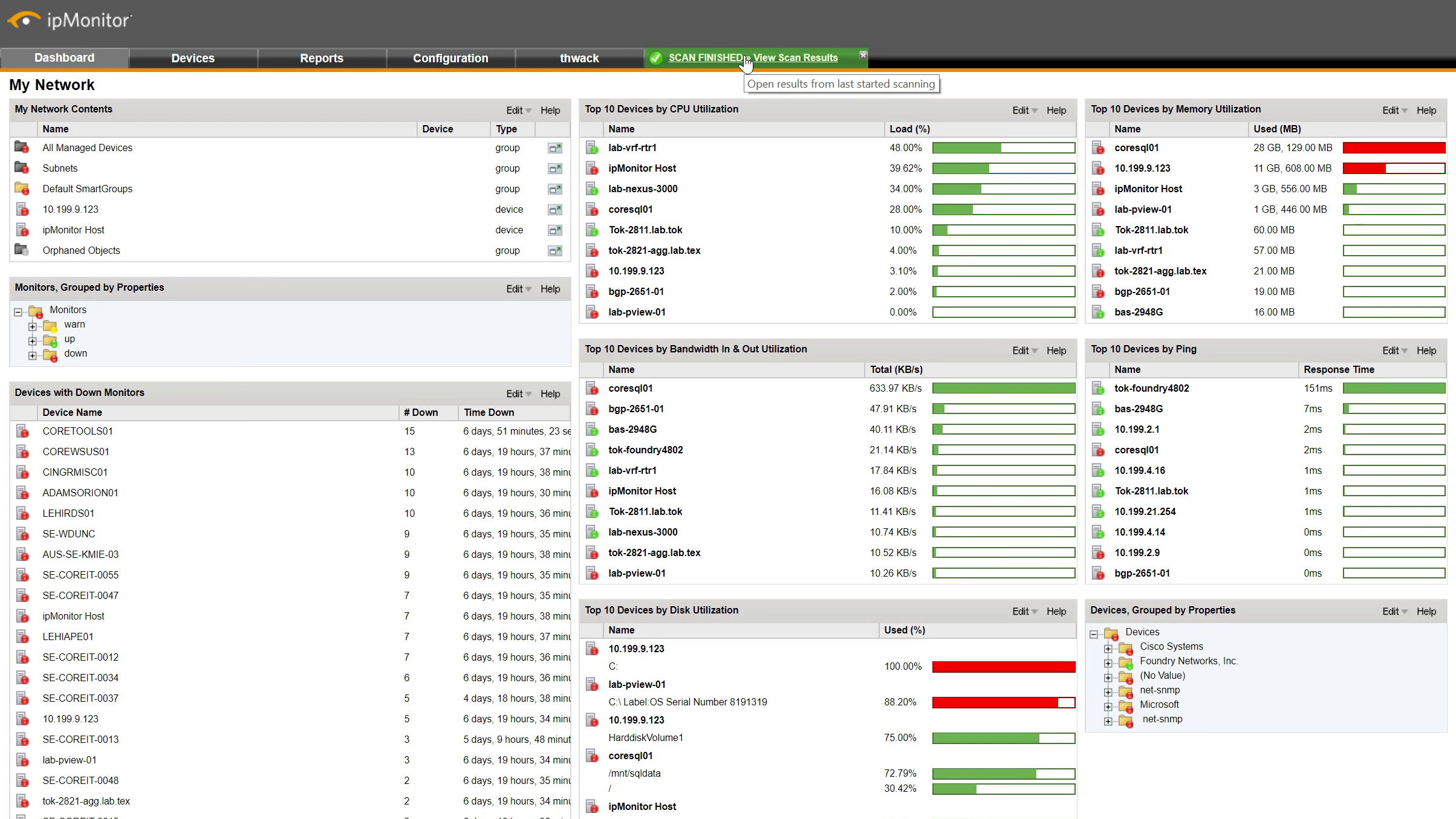

Бесплатные утилиты Solarwinds для мониторинга, управления ИТ-инфраструктурой и безопасностью

- Блог компании Gals Software,

- Help Desk Software,

- IT-инфраструктура,

- Администрирование баз данных,

- Информационная безопасность

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи

Essential NetTools™ https://www.tamos.com/products/nettools/

Overview

Essential NetTools is a set of network scanning, security, and administrator tools useful in diagnosing networks and monitoring your computer's network connections. It's a Swiss Army knife for everyone interested in a powerful network tool kit for everyday use. It includes:

- NetStat: displays a list of your computer's inbound and outbound network connections, including the information on open TCP and UDP ports, IP address, and connection states. What makes it different from other NetStat utilities is the ability to map open ports to the owning application. Configurable alerts for incoming and outgoing connections are also available.

- NBScan: a powerful and fast NetBIOS scanner. NBScan can scan a network within a given range of IP addresses and list computers offering NetBIOS resource-sharing service, as well as their name tables and MAC addresses. Unlike the standard nbtstat utility supplied with Windows, this tool provides a graphical user interface and easy management of the lmhosts file and features parallel scanning, which allows checking a class C network in less than one minute. NBScan can facilitate routine tasks often carried out by system integrators, administrators, and analysts.

- PortScan: an advanced TCP port scanner that allows you to scan your network for active ports. This tool features both conventional (full connect) and stealth (half-open) scanning modes.

- HostAlive: a network monitoring tool that periodically checks if a host is alive and running network services, such as an HTTP or FTP server.

- EmailVerify: checks if an e-mail address is valid by communicating with the corresponding mail server over SMTP.

- Shares: monitors and logs external connections to your computer's shared resources, lists local shares, as well as provides a quick and easy way to connect to remote resources.

- SysFiles: a convenient editor for the five important system files: services, protocol, networks, hosts, and lmhosts.

- NetAudit (NetBIOS Auditing Tool): allows you to perform various security checks on your network and/or individual computers offering the NetBIOS file sharing service. This tool can help you identify potential security flaws.

- RawSocket: provides you with the ability to establish low-level TCP and UDP connections to troubleshoot and test different networking services. Multi-color output and a convenient interface make it a great tool for every network administrator or computer programmer.

- WiFiMan: shows wireless adapters installed on a computer, lists available wireless networks and allows you to manage connection profiles.

- TraceRoute and Ping: these familiar utilities featuring customizable options and convenient results presentation allow you to explore the Internet and troubleshoot connectivity problems.

- NSLookup: allows you to convert IP addresses to hostnames and vice versa, obtain aliases, and perform advanced DNS queries, such as MX or CNAME.

- IPBlackList: checks if an IP addresses is included in various IP address black lists: SPAM databases, open proxies and mail relays, etc. This tool helps you figure out why a given IP address is rejected by some network resources, such as mail servers.

- ProcMon: displays the list of running processes with full information on the program location, manufacturer, process ID, and the loaded modules. With this tool, you can view CPU utilization statistics, identify hidden applications, kill running processes, and manage the usage of your PC's resources more effectively.

- SNMPAudit: Advanced SNMP device scanner. It allows you to locate SNMP devices in the selected network segment quickly and receive customizable data sampling from each of the devices. You can use SNMP browser for examining a device in detail.

Other features include report generation in HTML, text, and comma delimited formats; quick IP address sharing between different tools; IP address geolocation; a comprehensive System Summary window; and a customizable interface.

https://www.codeproject.com/Articles/18102/Howto-A...hing-In-Active-Directory-via-C

https://www.activexperts.com/admin/vbscript-collection/usersgroups/groups/

Reference to msExchRecipientDisplayType, msExchRecipientTypeDetails and msExchRemoteRecipientType values

Integrating an on-premise Active Directory and Exchange organization with Microsoft Cloud Services will require attention to new elements and details.

As an example the list of object attributes in the on-premises Active Directory schema differs from the attributes in the Azure and Office 365 services directory platforms.

An example is three critical values that are used by Exchange Server:

- msExchRecipientDisplayType

- msExchRecipientTypeDetails

- msExchRemoteRecipientType

Note that the only supported way to change these values are using the Exchange Admin Center (EAC) og using the Exchange Management Shell (EMS).

Making modifications to these attributes using standard PowerShell, the Attribute Editor in Active Directory Users and Computers or using the ADSIEdit snap-in is NOT supported.

Also, I have seen several cases where objects are not been picked up by the Azure AD connector in Azure AD Connect, and after troubleshooting it is revealed that the msExchRecipientTypeDetails attribute has manually been altered from 1 to 2, thus changing it from a User Mailbox to a Linked Mailbox … where the latter is excluded from export to Azure AD/Office 365.

After jumping between several sources I finally decided to collect all the values in one place.

Exchange Server: msExchRecipientDisplayType

Exchange Online: RecipientType

|

Display Type |

msExchRecipientDisplayType (Decimal Value) |

RecipientType |

|

Mailbox User |

0 |

MailboxUser |

|

Distribution Group |

1 |

DistrbutionGroup |

|

|

Примечания

- Фильтр (sAMAccountType=805306368) более эффективен для объектов "пользователь"

- Обратный слеш должен быть заменен на \5C

- Астериск "*" должен быть заменена на \2A

- Строка 1.2.840.113556.1.4.803 указывает LDAP_MATCHING_RULE_BIT_AND. Обозначает побитовое "И" атрибута флага, например userAccounControl, groupType или systemFlags и битовая маска (2, 32, 65536). Условие возвращает "Истину", когда побитовое "И" значения атрибута и битовой маски не равно нулю, что указывает на установку бита.

- Атрибут accountExpires имеет тип Integer8, 64-битное значение, представляющее дату в UTC - количество интервалов в 100 наносекунд, начиная с 12:00 01.01.1601. Если срок действия учетной записи не ограничен, то атрибут accountExpires равен 0 или 2^63-1 (9,223,372,036,854,775,807 - наибольшее Interger64 число), оба значат "никогда".

- При фильтрации атрибутов типа Boolean (булевые), например msNPAllowDialin или isMemberOfPartialAttributeSet, значения TRUE и FALSE должны быть введены в верхнем регистре.

- Атрибут pwdLastSet имеет тип Integer8.

- Байтовые массивы, например objectGUID, могут быть представлены как последовательность исключаемых шестнадцатеричных байтов. GUID {b95f3990-b59a-4a1b-9e96-86c66cb18d99} имеет hex-представление 90395fb99ab51b4a9e9686c66cb18d99". Порядок первых восьми байтов изменен.

- objectSID хранится как байтовый массив. Можно указыв��ть как десятичный формат S-1-5-21-73586283-152049171-839522115-1111 или шестнадцатеричное представление, где каждый байт исключен \01\05\00\00\00\00\00\05\15\00\00\00\6B\D6\62\04\13\16\10\09\43\17\0A\32\57\04\00\00", что позже можно использовать в VBScript.

- Строка 1.2.840.113556.1.4.1941указывает LDAP_MATCHING_RULE_IN_CHAIN. Применимо только к DN-атрибутам. Это расширенный оператор совпадения, проходящий по цепи наследования к корню до тех пор, пока не найдет совпадение. Выявляет вложенность групп. Доступен на контроллерах домена с Windows Server 2003 SP2 и более поздних версий.

-

Строка "anr" обозначает "неоднозначное разрешение имен" (Ambiguous Name Resolution). Подробнее здесь http://www.rlmueller.net/AmbiguousNameResolution.htm

- Для запросов к атрибутам схемы нужно использовать поиск по контейнеру Schema, например cn=Schema,cn=Configuration,dc=MyDomain,dc=com.

- Дл�� запросов к атрибутам конфигурации нужно использовать поиск по контейнеру Configuration, например cn=Configuration,dc=MyDomain,dc=com.

- Основной группой для контроллеров домена должна быть

X-Ways Forensics

The Sleuth Kit

Parrot OS

SIFT (SANS Investigative Forensic Toolkit)

Grml-Forensic

EnCase Forensic

DEFT (Digital Evidence & Forensic Toolkit)

Sumuri PALADIN

MacQuisition

Helix3

WinFE (Windows Forensic Environment)

Kali Linux (Forensic mode)

SMART Linux

CAINE (Computer Aided INvestigative Environment)

PlainSight

https://social.technet.microsoft.com/Forums/ru-RU/...03f7/windows-2016-?forum=WS8ru

Установил Windows 2016, при первом входе под локальным администратором вывел на рабочий стол значки "Этот компьютер", "Файлы пользователя" и прочие, затем ввел сервер в домен и вошел уже под администратором домена, попытался также вывести значки ан рабочий стол через дополнительные настройки темы, выдало ошибку: "C:\Windows\System32\rundll.exe

«Windows не удаётся получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту»."

--------------------------------------------------------------

Нашел решение тут: http://daydevnull.blogspot.ru/2017/06/systemsettingsadminflowsexe.html

Исправляем в русской версии Windows:

1) Нажимаем Win + R или кликаем правой кнопкой мыши по иконке меню "Пуск" и выбираем пункт "Выполнить", в строке набираем secpol.msc и жмем кнопку "OK"

2) В окне "Локальная политика безопасности" переходим в "Локальные политики" - "Параметры безопасности"

3) Ищем политику "Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора"

4) Жмем правой кнопкой мыши на политике и выбираем "свойства", меняем состояние политики с "Отключен" на "Включен"

5) Перелогиниваемся или перезагружаемся.

В англ. версии Windows :

1) Нажимаем Win + R или кликаем правой кнопкой мыши по иконке меню и выбираем пункт "Run", в строке набираем secpol.msc и жмем кнопку "OK"

2) В открывшемся окне переходим "Local Policies" - "Security Options"

3) Ищем "User Account Control: Admin Approval Mode for the Built-in Administrator account"

4) Переключаем в "Enable"

5) Перелогиниваемся или перезагружаемся.

11 января 2018 г. 6:58

Первая десятка выглядит так:

| Место в рейтинге | Перемещение за год | СМИ | Категория | ИЦ |

| 1 | +4 | VC.ru | Интернет | 356,07 |

| 2 | 0 | Cnews.ru | Интернет | 232,03 |

| 3 | 0 | Hi-Tech Mail.Ru | Интернет | 230,65 |

| 4 | +2 | Tdaily.ru | Интернет | 181,07 |

| 5 | +2 | Roem.ru | Интернет | 78,82 |

| 6 | -2 | 3dnews.ru | Интернет | 52,91 |

| 7 | +1 | Ferra.ru | Интернет | 48,16 |

| 8 | +4 | Appleinsider.ru | Интернет | 45,19 |

| 9 | +1 | Comnews.ru | Интернет | 41,67 |

| 10 | -1 | Habrahabr.ru | Интернет | 38,69 |

где снять галочку

"но есть ньюанс" (с)":

При отключении основного удаленного шлюза в настройках tcp vpn создаётся и выполняется к нему подключение, но по RDP не подключается. Что и на чьей стороне нужно ещё настроить ?

ЗЫ

У меня RDP работает.

![clip_image001[4] clip_image001[4]](https://i0.wp.com/www.mistercloudtech.com/wp-content/uploads/2016/05/clip_image0014_thumb.png?resize=400%2C244)