13 сентября 2023 года

Компания «Доктор Веб» выявила новые версии троянов семейства Android.Spy.Lydia, которые выполняют ряд шпионских функций на зараженных устройствах с ОС Android, а также предоставляют злоумышленникам возможность удаленного управления с целью кражи персональной информации и денег. При этом трояны имеют защитный механизм, который проверяет, не запускаются ли они в эмуляторе или на тестовом устройстве. В таких случаях они прекращают работу.

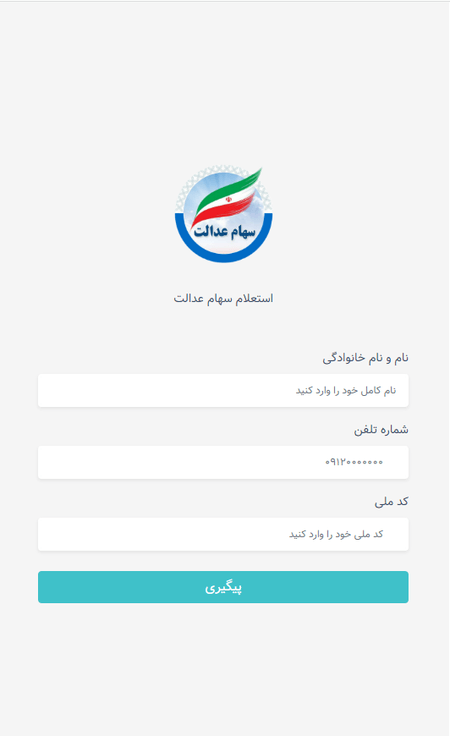

Трояны распространяются через вредоносные сайты, маскирующиеся под финансовые организации — например, онлайн-биржи, основной аудиторией которых, по замыслу мошенников, призваны стать жители Ирана. Пример такого сайта — hxxp[:]//biuy.are-eg[.]com/dashbord.

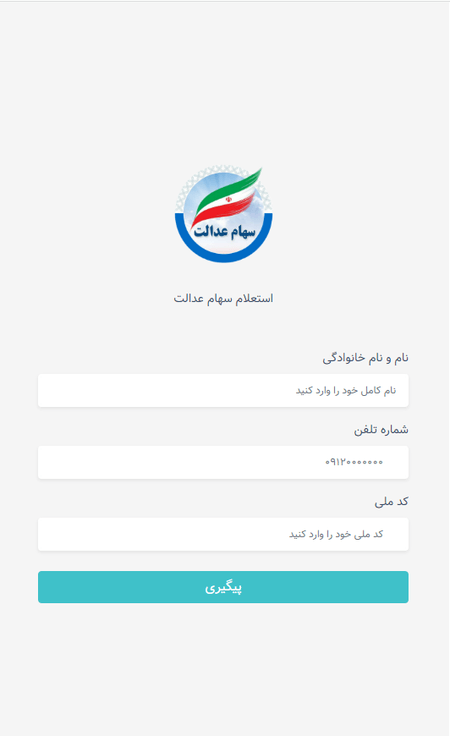

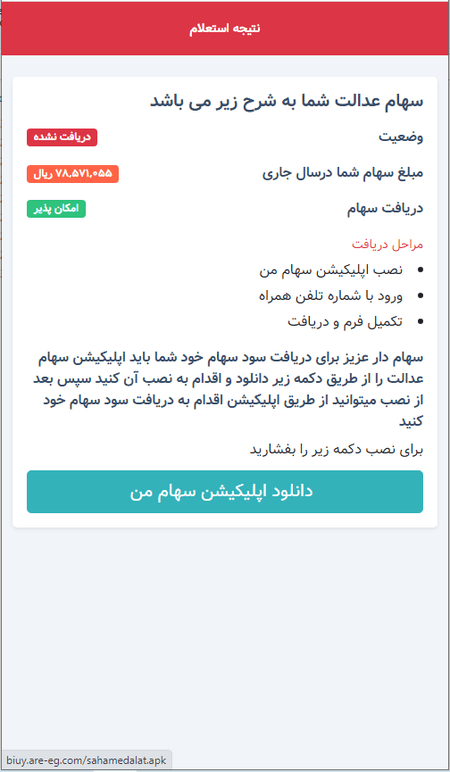

Здесь потенциальной жертве предлагается ввести персональные данные: фамилию, имя, отчество, номер мобильного телефона, а также национальный идентификационный номер. После ввода запрашиваемой информации устройство открывает страницу hxxp[:]//biuy.are-eg[.]com/dashbord/dl.php, на которой сообщается, что для доступа к торгам необходимо скачать и установить специальное программное обеспечение. Однако после нажатия на кнопку загрузки вместо ожидаемой благонадежной программы жертве отправляется одна из модификаций трояна Android.Spy.Lydia.1.

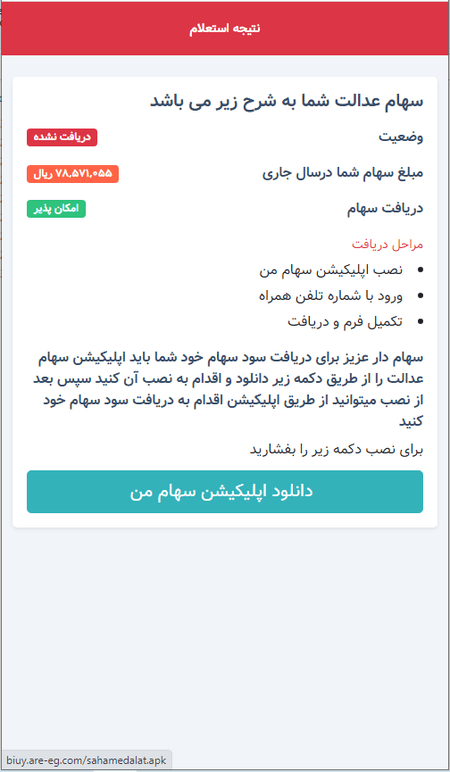

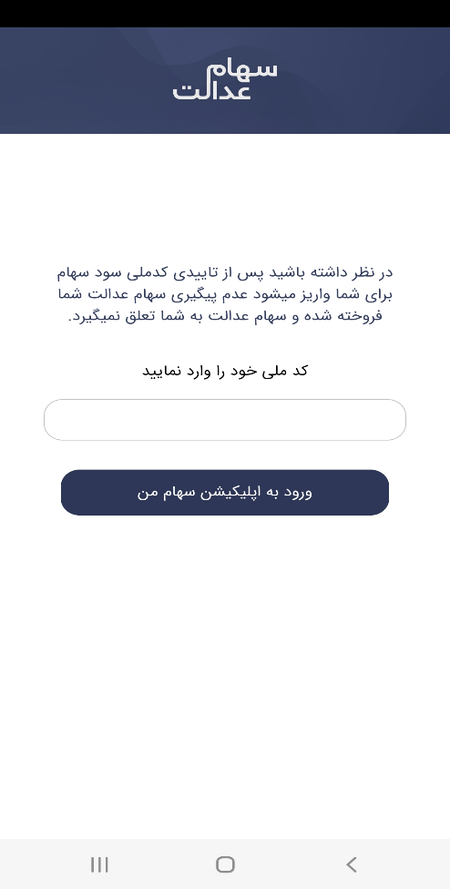

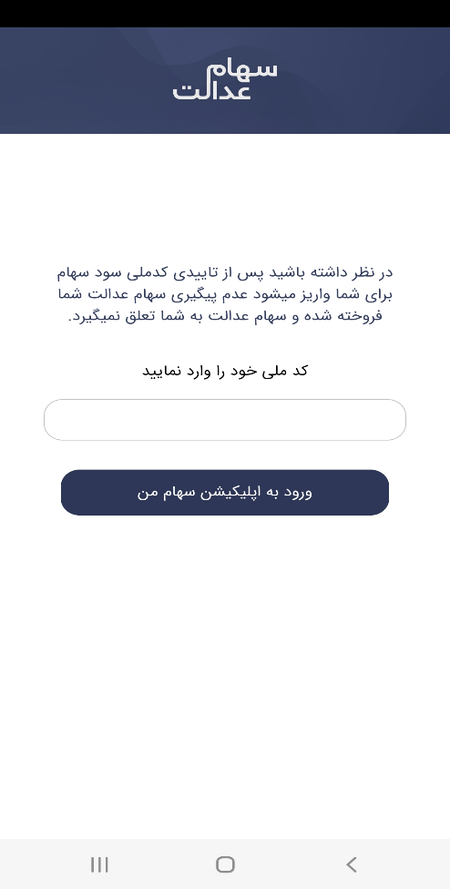

При запуске троян запрашивает с сайта hxxp[:]//teuoi[.]com ссылку на фишинговый сайт, который затем отображается на экране устройства посредством компонента WebView без запуска браузера. Полученная нами версия вредоносной программы открывала следующий URL: hxxps[:]//my-edalatsaham[.]sbs/fa/app.php.

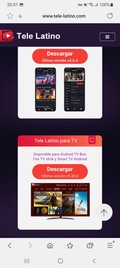

Фишинговая веб-страница, загруженная WebView, показана на скриншоте ниже:

Это форма для ввода национального идентификационного номера, на который впоследствии будет выполняться «выплата дивидендов». На этом шаге троян отправляет на управляющий сервер свой уникальный идентификатор и информацию об успешном заражении устройства.

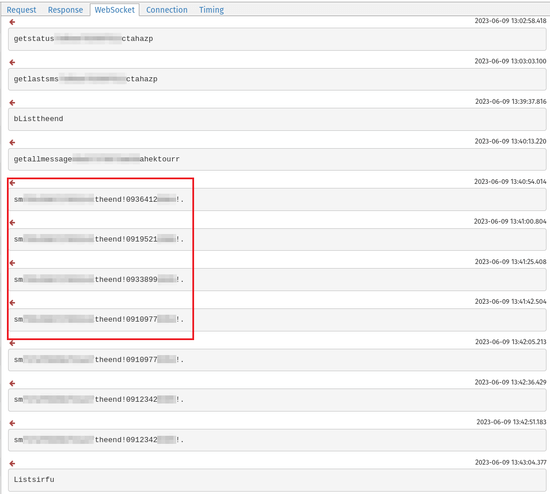

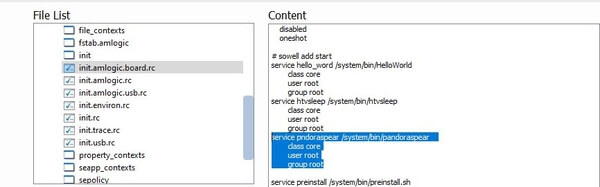

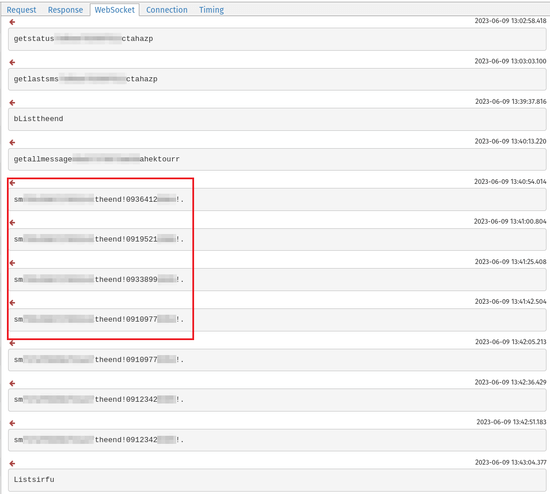

После заражения троян подключается к удаленному хосту ws[:]//httpiamaloneqs[.]xyz:80 по протоколу WebSocket и ожидает поступления команд, которые отправляются всем зараженным устройствам одновременно. При этом каждая команда снабжена идентификатором того устройства, которому она адресована. На скриншоте ниже показаны команды, отправленные C&C-сервером ботнету.

Трояны семейства Android.Spy.Lydia способны выполнять следующие функции:

- собирать информацию об установленных приложениях,

- скрывать или показывать свой значок в списке приложений на домашнем экране,

- выключать звук на устройстве,

- передавать содержимое входящих СМС на сервер или на указанный номер,

- передавать на сервер содержимое буфера обмена,

- отправлять СМС произвольного содержания на заданные номера,

- передавать на сервер список контактов из телефонной книги,

- добавлять новые контакты в телефонную книгу,

- загружать заданные веб-сайты посредством компонента WebView.

Такие возможности позволяют злоумышленникам использовать это семейство троянов для перехвата СМС-сообщений, определения того, какими банковскими приложениями пользуется потенциальная жертва, и совершения мошеннических действий с банковскими счетами. Например, киберпреступники могут читать СМС от банков, чтобы узнать подробности о балансе счета и совершенных покупках, что позволяет им в дальнейшем с легкостью войти в доверие к пользователю. Также, используя технологию A2P (отправка СМС из приложений) и уязвимости протокола пересылки СМС, мошенники могут отправлять поддельные сообщения от имени банков, запрашивая выполнение каких-либо действий, что ставит безопасность банковских счетов под угрозу. Прочитав переписку жертвы, скамеры могут представиться кем-то из знакомых и попросить перевести деньги «в долг», помочь оплатить какой-то счет и т. п. Наконец, эти

Читать далее...