[340x266]Файл hosts это довольно уязвимое место операционной системы Windows. Этот файл становится мишенью номер один практически для всех вирусов и троянов, которым удается заразить компьютер.

[340x266]Файл hosts это довольно уязвимое место операционной системы Windows. Этот файл становится мишенью номер один практически для всех вирусов и троянов, которым удается заразить компьютер.

Задача данного файла хранить список доменов и соответствующих им ip-адресов. Операционная система использует этот список для преобразования доменов в ip-адреса и наоборот.

Каждый раз когда вы вводите в адресную строку браузера адрес нужно вам сайта, происходит запрос на преобразования домена в ip-адрес. Сейчас это преобразование выполняет служба под названием DNS. Но, на заре развития Интернета hosts файл был единственной возможностью связать символьное имя (домен) с конкретным ip-адресом.

Даже сейчас, данный файл имеет непосредственное влияние на преобразование символьных имен. Если в hosts файл добавить запись, которая будет связывать ip-адрес с доменом, то такая запись будет отлично работать. Именно этим и пользуются разработчики вирусов, троянов и других вредоносных программ.

Что касается структуры файла, то файл hosts это обычный текстовый файл без расширения. То-есть данный файл называется не, hosts.txt, а просто hosts. Для его редактирования можно использовать обычный текстовый редактор Блокнот (Notepad).

Стандартный файл hosts состоит из нескольких строк, которые начинаются с символа «#». Такие строки не учитываются операционной системой и являются просто комментариями.

Также в стандартном файле hosts присутствует запись «127.0.0.1 localhost». Эта запись означает, что при обращении к символьному имени localhost вы буде обращается к собственному компьютеру.

Махинации с файлом hosts

Существуют два классических способа извлечь выгоду от внесения изменений в файл hosts. Во-первых с его помощью можно заблокировать доступ к сайтам и серверам антивирусных программ.

Например, заразив компьютер, вирус добавляет в файл hosts такую запись: «90.80.70.60 vkontakte.ru». Где «90.80.70.60» это ip-адрес сервера злоумышленника. В результате при попытки зайти на всем известный сайт, пользователь попадает на сайт который выглядит точно также, но находится на чужом сервере. В результате таких действий мошенники могут получить логины, пароли и другую персональную информацию пользователя.

Так что в случае любых подозрений на заражение вирусом или на подмену сайтов первым делом необходимо проверять HOSTS файл.

Вредоносное ПО маскирует модификацию hosts-файла следующим образом:

– чтобы затруднить обнаружение строк, добавленных вирусом, они записываются в конец файла

– после пространной пустой области, образуемой в результате многократного перевода строк;

– после этого оригинальному hosts-файлу присваивается атрибут Скрытый (по умолчанию скрытые файлы и папки не видны);

– создается ложный hosts-файл, который в отличие от настоящего файла hosts (не имеющего расширения) имеет расширение .txt (по умолчанию для зарегистрированных типов файлов расширения не отображаются):

Где находится файл hosts

Редактирование файла hosts

Можно отредактировать файл hosts и в Блокноте, удалить ненужные строки, или добавить свои.

Для того, чтобы отредактировать файл hosts, необходимо запустить блокнот в режиме Администратора, и затем уже в нём открыть файл C:\Windows\System32\drivers\etc\hosts.

Как почистить файл hosts

Итак, по пунктам.

Нажимаем "Пуск".

[523x552]

[523x552]

Выбираем "Все программы".

[523x552]

[523x552]

Затем выбираем пункт "Стандартные".

[523x552]

[523x552]

На пункте "Блокнот" нажимаете правой кнопкой мыши и выбираете пункт "Запуск от имени администратора".

[523x552]

[523x552]

В открывшемся окне блокнота, выбираете меню Файл, затем пункт "Открыть..."

[637x369]

[637x369]

В открывшемся окне выбираете "Компьютер" в левой части окна.

[700x466]

[700x466]

Затем открываете диск С:.

[700x466]

[700x466]

Каталог Windows.

[700x466]

[700x466]

Каталог system32.

[700x466]

[700x466]

Каталог drivers.

[700x466]

[700x466]

Каталог etc.

[700x466]

[700x466]

Когда Вы откроете каталог etc, у Вас откроется пустой каталог. В правом нижнем углу окна выберите пункт "Все файлы".

[700x466]

[700x466]

Выберите файл hosts и нажмите кнопку "Открыть".

[показать]

[показать]

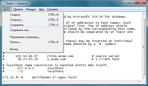

Проверьте наличие необходимого содержимого: в начале идут пояснительные комментарии от Microsoft о том, что это за файл и как им пользоваться. Потом приводится несколько примеров, как вводить различные команды. Все это, простой текст и никаких функций он не несет! Пропускаем его и доходим до конца. Дальше должны идти уже сами команды. В отличие от комментариев (т.е. простого текста) они должны начинаться не со значка "#", а с конкретных цифр, обозначающих ip-адрес.

Вредоносными могут быть любые команды, идущие в вашем hosts-файле после следующих строк:

- В Windows XP: 127.0.0.1 localhost

- В Windows Vista: ::1 localhost

- В Windows 7/8: # ::1 localhost

Как видите, host-файлы в разных операционных системах немного отличаются.

Чтобы не почистить чего-нибудь лишнего, нужно знать, как расшифровываются команды. Ничего сложного тут нет. В начале каждой команды идет цифровой ip-адрес, затем (через пробел) соотносимое с ним буквенное доменное имя, а после него может идти небольшой комментарий после значка "#".

Запомните! Все команды, начинающиеся с цифр 127.0.0.1 (за исключением, 127.0.0.1 localhost) блокируют доступ к различным сайтам и интернет-сервисам. К каким именно, смотрите в следующей графе, идущей после этих цифр.

Команды, имеющие в начале любые другие цифры ip-адреса, перенаправляют (делают редирект) на мошеннические сайты вместо официальных. Какие сайты вам подменили на мошеннические, так же смотрите в каждой графе, идущей после этих цифр.

Таким образом, догадаться будет совсем несложно, какие команды в вашем хостс-файле - вредоносные! Если все же что-то не понятно - смотрите на скриншот снизу.

Учтите еще такой момент. Многие вирусные команды хитрыми интернет-злоумышленниками могут быть спрятаны далеко в самом низу файла, поэтому не поленитесь прокрутить ползунок вниз до конца!

После того, как вы проведете "зачистку", не забудьте сохранить все изменения ("Файл" --> "Сохранить"). Если вы открывали файл hosts из самой программы "Блокнот", при сохранении изменений, в графе "Тип файла" обязательно выберите вариант "Все файлы", иначе блокнот вместо сохранений в hosts-файле сделает лишь его текстовую копию hosts.txt, которая не является системным файлом и никаких функций не выполняет!

После удачного сохранения не забудьте перезагрузить компьютер.

Как заблокировать сайты в hosts

Итак, hosts-файл уже открыт и вы видите, что он построен в форме обычного текстового документа.

В начале вы увидите комментарии (обычный текст, не несущий никакого функционала), начинающиеся с символа "#". Вслед за ними могут идти и некоторые функциональные команды, прописанные системой.

Но они нам не нужны. Пропускаем их и доходим до самого конца документа. Делаем отступ. И вот, здесь, уже можно прописывать нужные нам команды!

[637x369]

[637x369]

По окончании работы с файлом откройте меню Файл, выберите пункт "Сохранить".

[637x369]

[637x369]

Чтобы понимать, как правильно вводить команды блокировки веб-ресурсов, нужно знать, что каждый ПК имеет свой т.н. loopback-адрес, отсылающий любой запрос обратно к самому себе. Для любых компьютеров под управлением систем Windows, Linux или Mac этот адрес всегда одинаковый - 127.0.0.1. Вот, при помощи, как раз, этого ip-адреса вы и сможете заблокировать любой запрос к нежелательному сайту, чтобы он направлялся не к запрашиваемому ресурсу, а обратно к локальному компьютеру.

Данная команда в hosts прописывается следующим образом: "127.0.0.1 имя блокируемого домена". Вот, реальные примеры: 127.0.0.1 mega-porno.ru, 127.0.0.1 odnoklassniki.ru, 127.0.0.1 vk.com и т.д.

Вот и все. Теперь доступ ко всем нежелательным сайтам надежно заблокирован. Главное, после внесенных изменений - пересохранить файл hosts! Подробную инструкцию смотрите выше.

Восстановление файла hosts после вирусного заражения

Если в файле есть записи типа 127.0.0.1 odnoklassniki.ru 127.0.0.1 vkontakte.ru или адреса ваших сайтов, на которые вы не можете зайти, то для начала проверьте ваш на компьютер на "зловредов", а потом восстановите файл hosts

Рассмотрим более детально процесс восстановления файла hosts:

1. Откройте папку в которой находится данный файл. Для того чтобы долго не бродить по каталогам в поисках нужной папки можно воспользоваться небольшой хитростью. Нажмите комбинацию клавиш Windows+R для того, чтобы открыть меню «Выполнить». В открывшемся окне введите команду «%systemroot%\system32\drivers\etc» и нажмите кнопку ОК.

2. После этого перед вами откроется папка в которой лежит файл hosts.

4.Создайте новый пустой файл hosts. Для этого Кликните правой кнопкой мышки в папке etc и выберите пункт «Создать текстовый документ»

Вот так должны выглядеть все, без исключения, "чистые" файлы hosts.

[600x377]

[600x377]

Обратите внимание!

- Для Windows XP и Windows Server 2003 нужно добавить «127.0.0.1 localhost»

- Windows Vista, Windows Server 2008, Windows 7 и Windows 8 нужно добавить две строчки: «127.0.0.1 localhost» и «::1 localhost»

Если же вы когда-нибудь обнаружите в таком файле недостающие или, наоборот, лишние записи, то лучше их быстрее удалить. Тем более, если они сделаны не вами или без вашего согласия. Скорее всего, это результат работы вирусов!

Восстановление файла hosts по умолчанию в Windows 7: Скопируйте в файл приведенный ниже текст.

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host # localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Сохраните и закройте файл.